StartSSLで無料の暗号化鍵を発行しよう!

ここでは、無料で使える認証局、StartSSLを使った証明書の取得について掲載しています。

メールサーバの構築、独自ドメインの取得ができていない場合、そちらを先に進めてください。

※CentOS 5のサポートは2017年3月をもって終了していますが、旧コンテンツとしてこちらのページは残しておきます。

StartSSLとは…?

※StartSSLは2017年12月でサービス提供が終了しているため、現在は証明書発行ができません。

通常、SSLでの認証に必要な証明書はデジサートやグローバルサインなどの認証局から発行される証明書と鍵を使い、通信の暗号化と発信者の信頼性を確保(実在証明)します。

しかし、この手続きには費用がかかります。

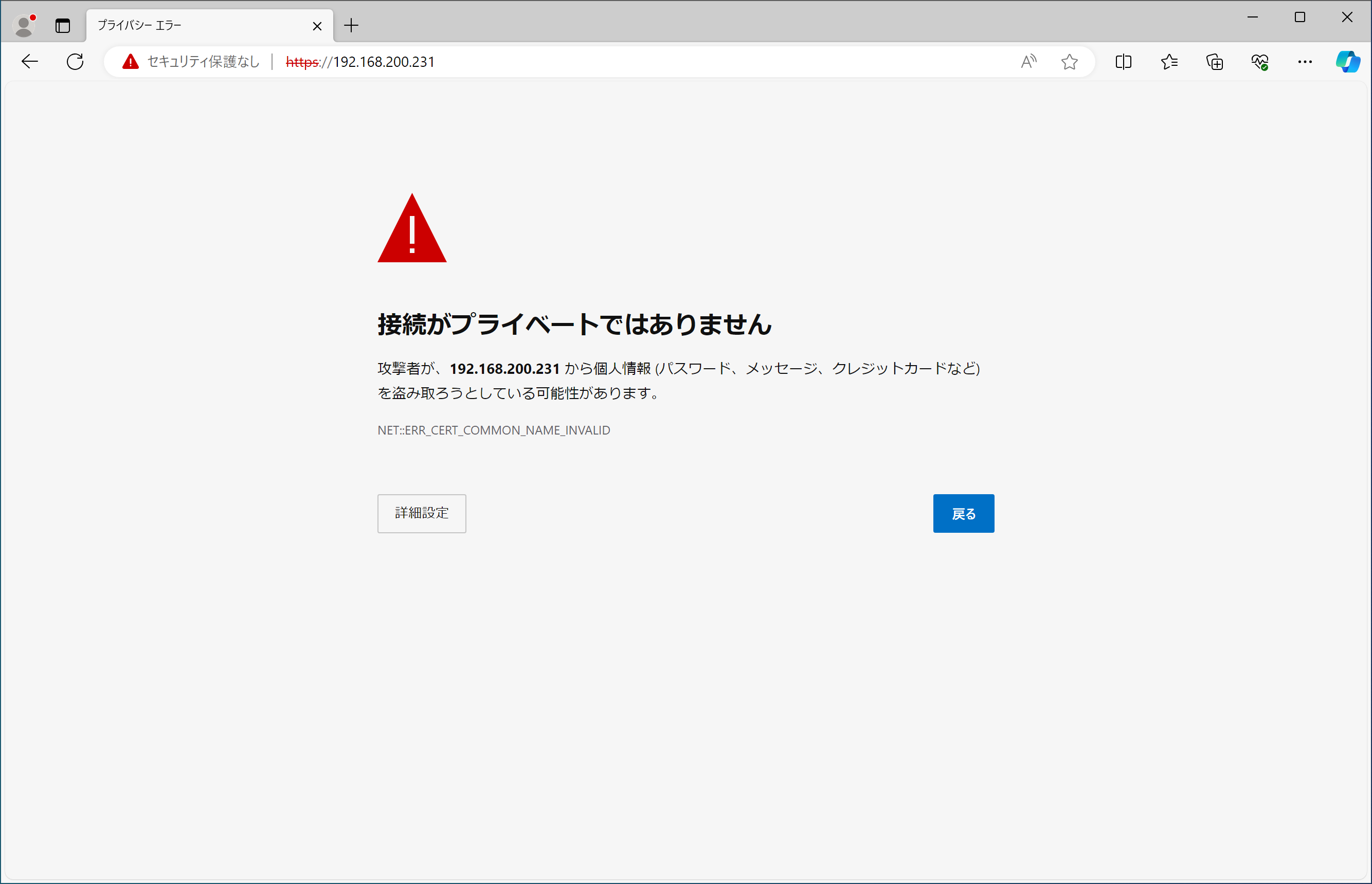

かと言って、自前の証明書と鍵では、通信の暗号化は可能ですが、実在証明をすることはできません。勝手に鍵を作って、「私は安全ですよ^^」と勝手に騒いでるだけ…って状態です。

なので、自前の証明書と鍵を使った場合、ブラウザでは以下のような警告が表示されます。

もちろんこのまま使用を続けることも可能ですが、初めてそのサイトを見た人は「え…大丈夫なの?」って思いますよね?でも、所詮自宅サーバ、費用はかけたくない…。

そこで登場するのがStartSSL。StartSSLは無料で使える認証局です。最近のブラウザなら上でご紹介したような警告が表示されることがありません。

ただし、無料なのはClass 1のものに限ります。Class 1では管理者のメールアドレスのみの証明になります。信頼度という点では「自分で発行した証明書よりはマシ」程度に考えた方が良いでしょう。

業務で使う場合は有料のものを使った方が良さそうです。

StartSSLによる認証鍵の発行

前提条件として、以下を満たす必要があります。

- ・独自ドメイン(mhserv.infoなど)を取得していること

- ・メールサーバを構築していること

- ・"webmaster"or"postmaster"or"hostmaster"@ドメイン でメールの受信ができること

アカウントの登録

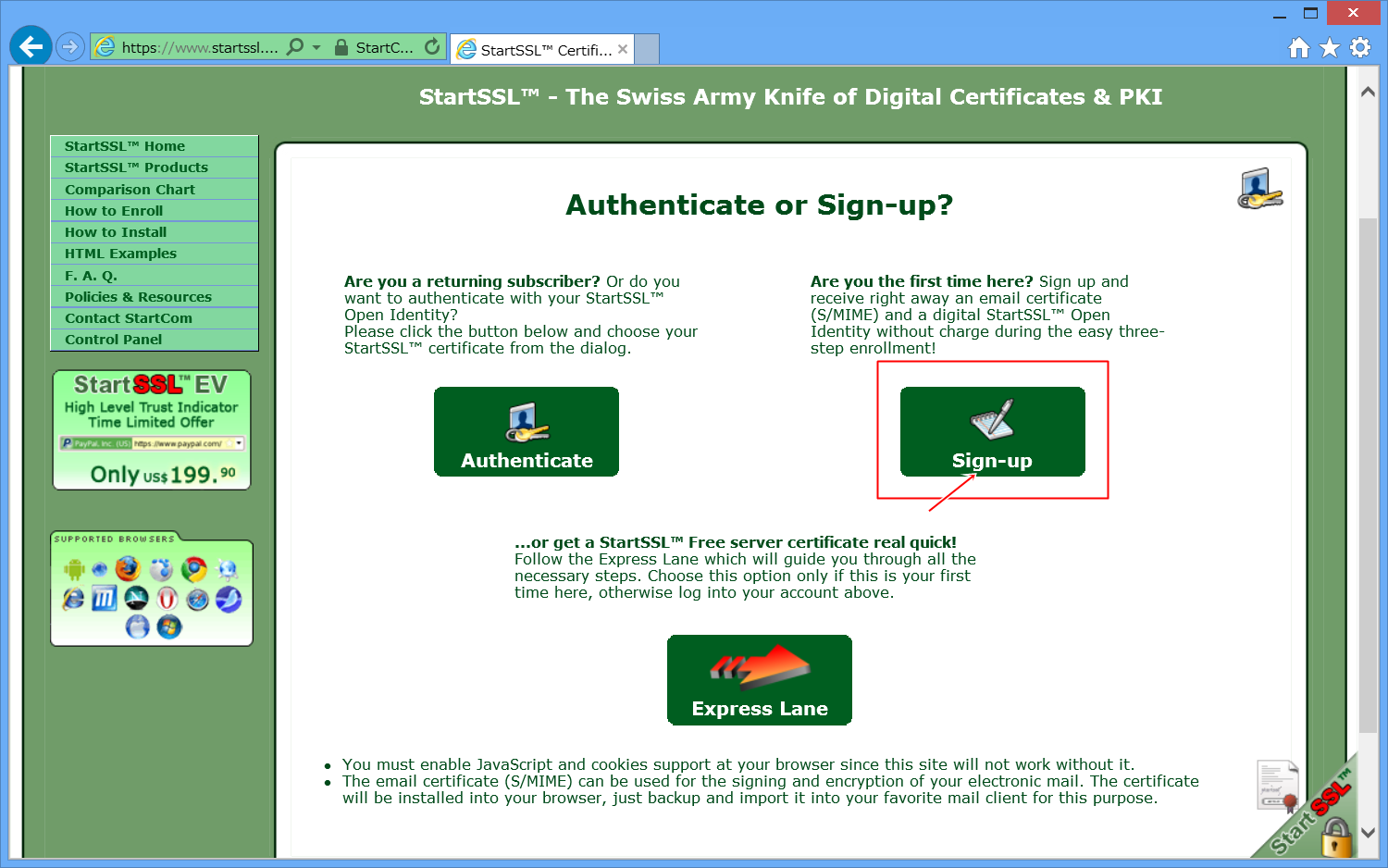

StartSSLの公式ページへ移動します。

|

左側のメニューから、[Contorol Panel]をクリックします。 |

|

[Sign-up]をクリックします。 |

|

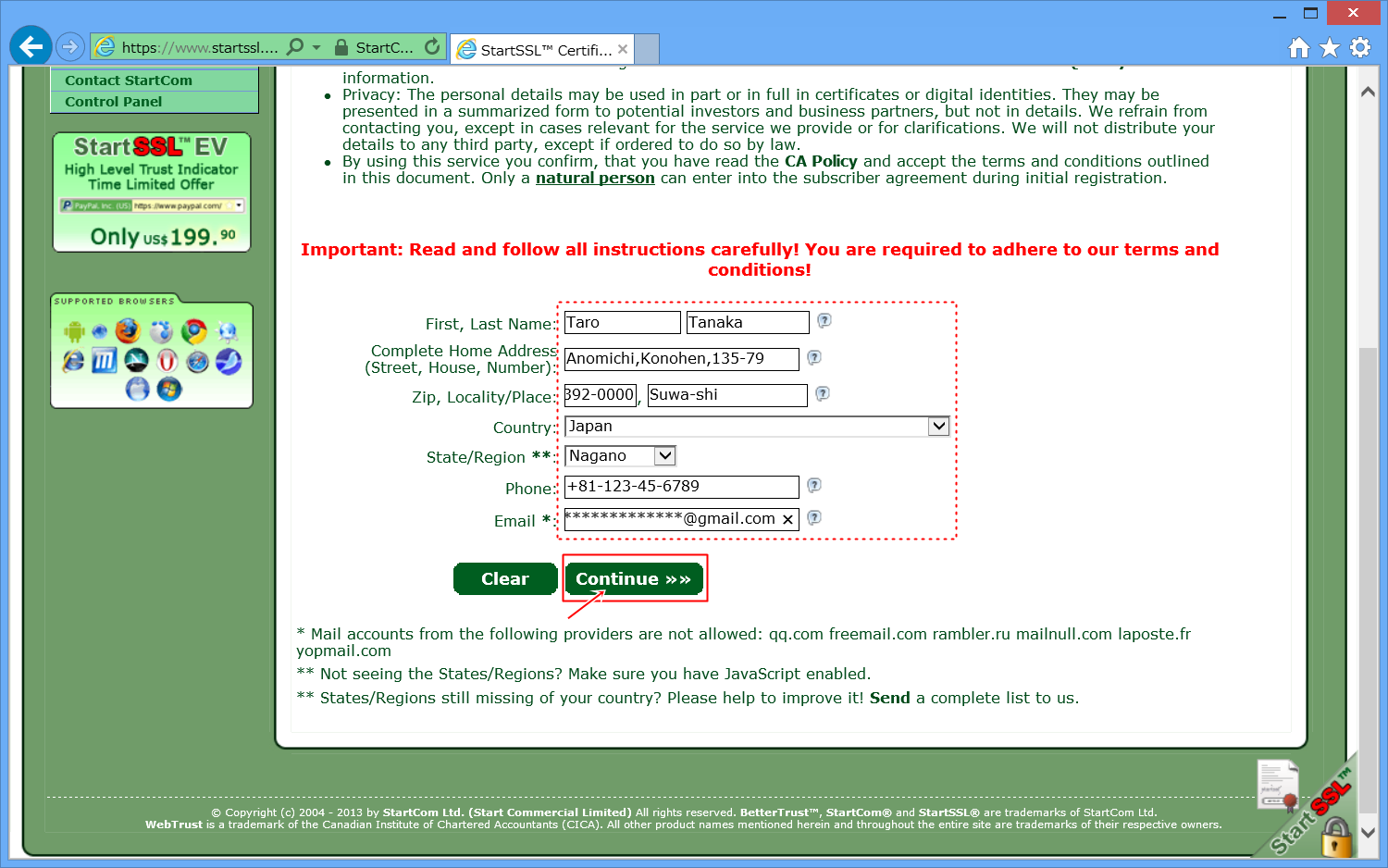

氏名、住所、電話番号、メールアドレスを入力し、[Continue]をクリックします。 住所の英語表記がよく分からん!という場合は、こちらのサイト様が便利です。 電話番号は市外局番の初めの"0"を省略して記入します。 0123-45-6789 → +81-123-45-6789 |

|

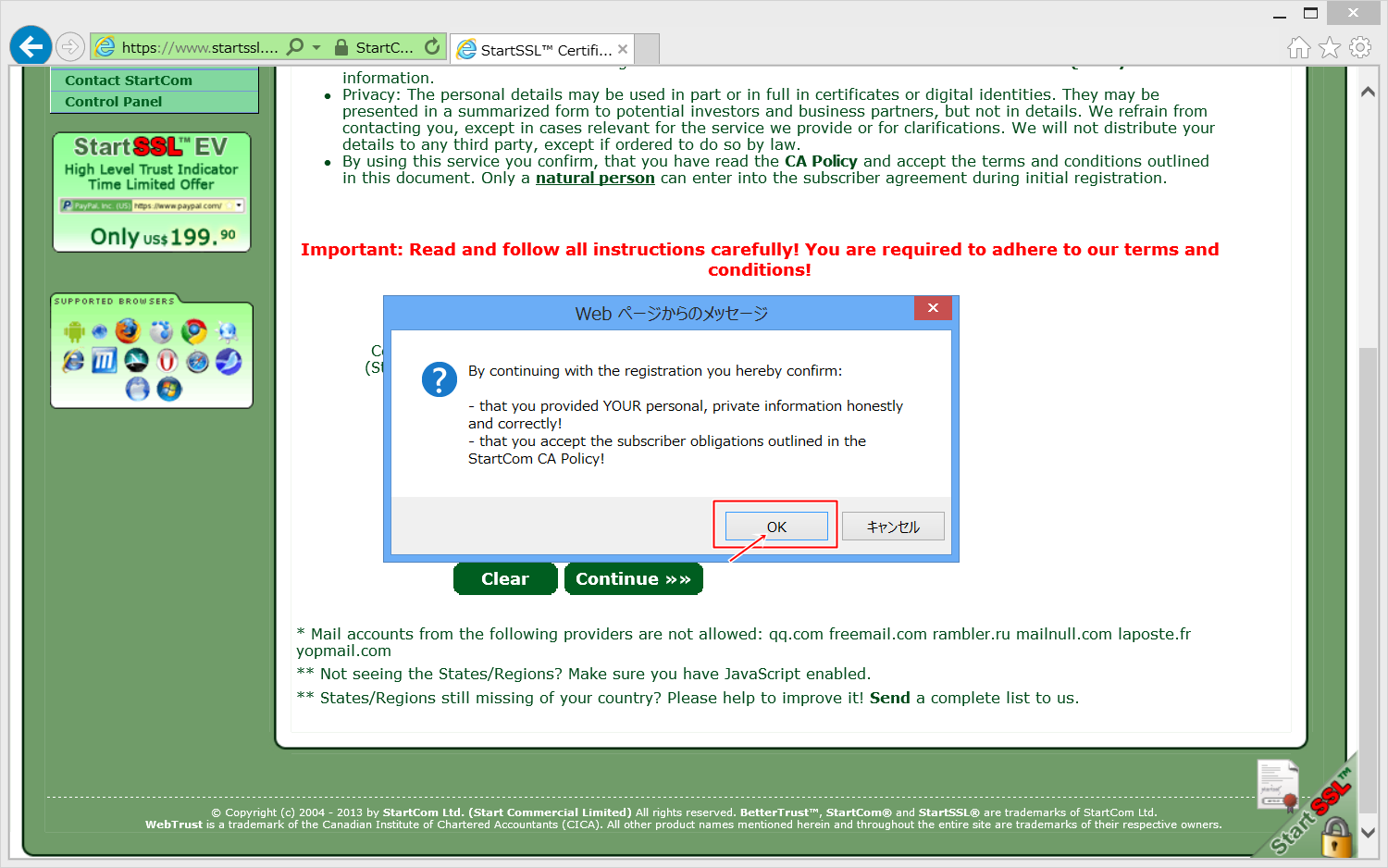

入力した内容が正しいか、規約に同意するか [OK]をクリックして、次に進みます。 |

|

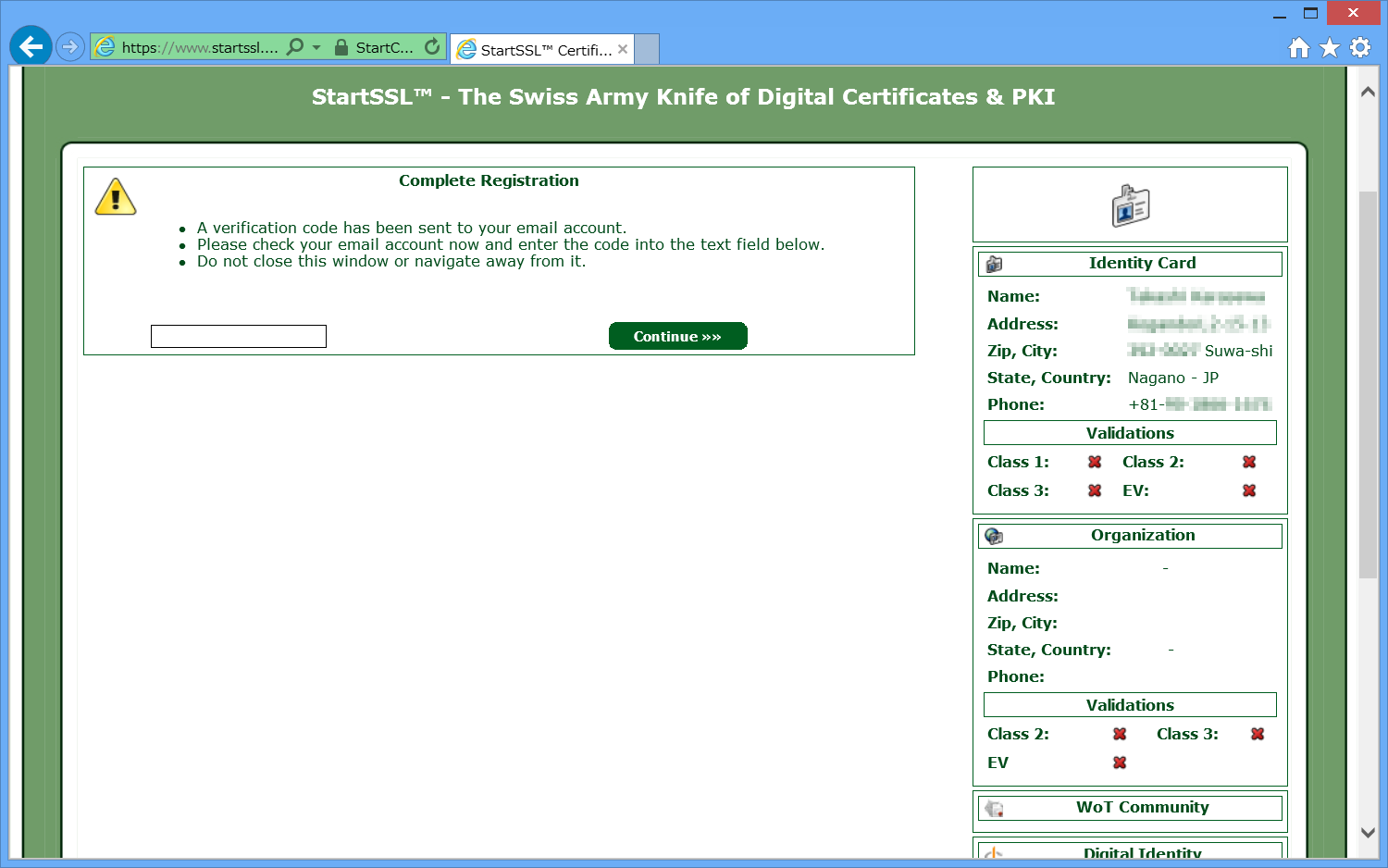

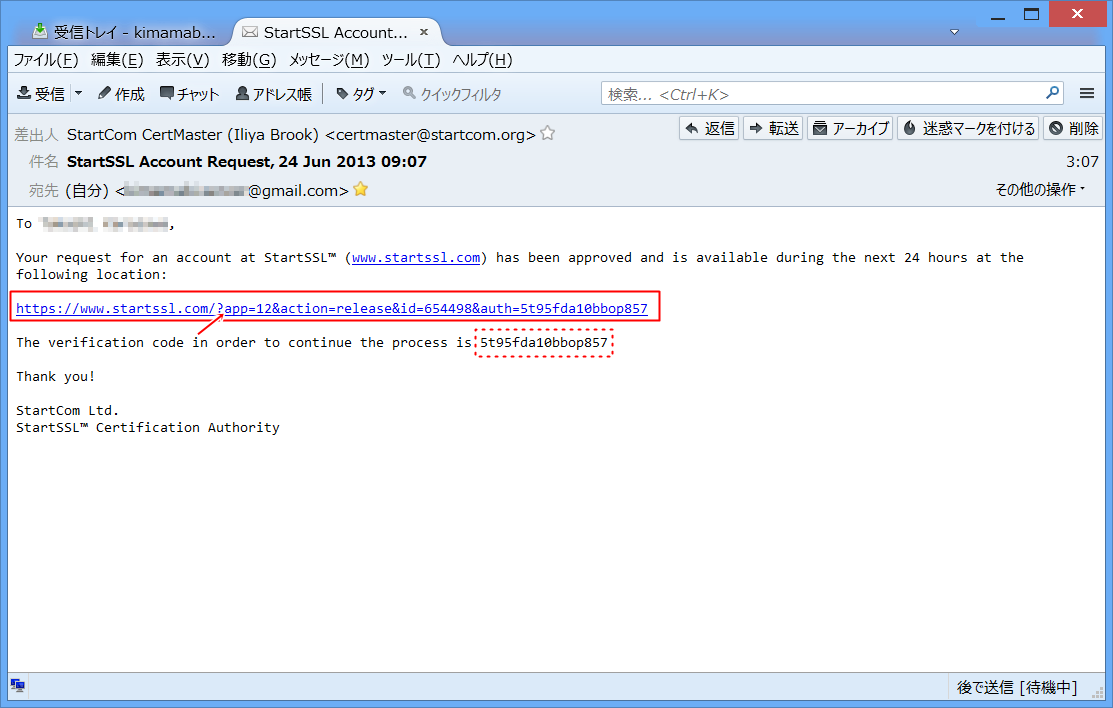

認証画面へと移ります。 ここで、一旦メーラーを開きます。 |

|

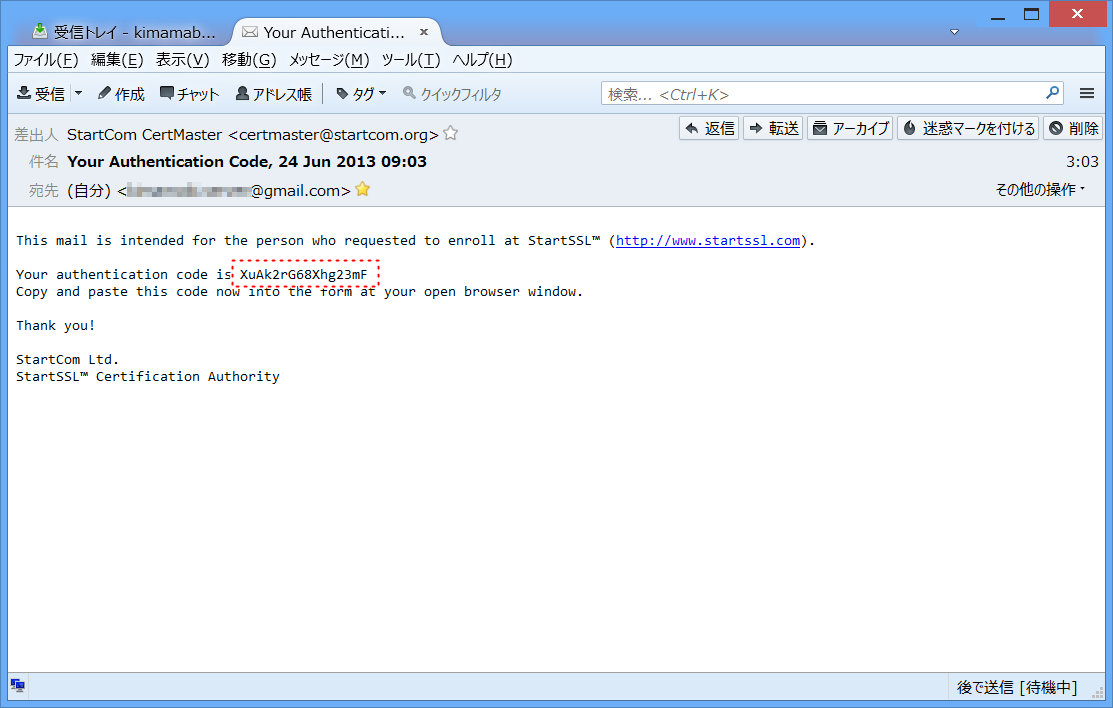

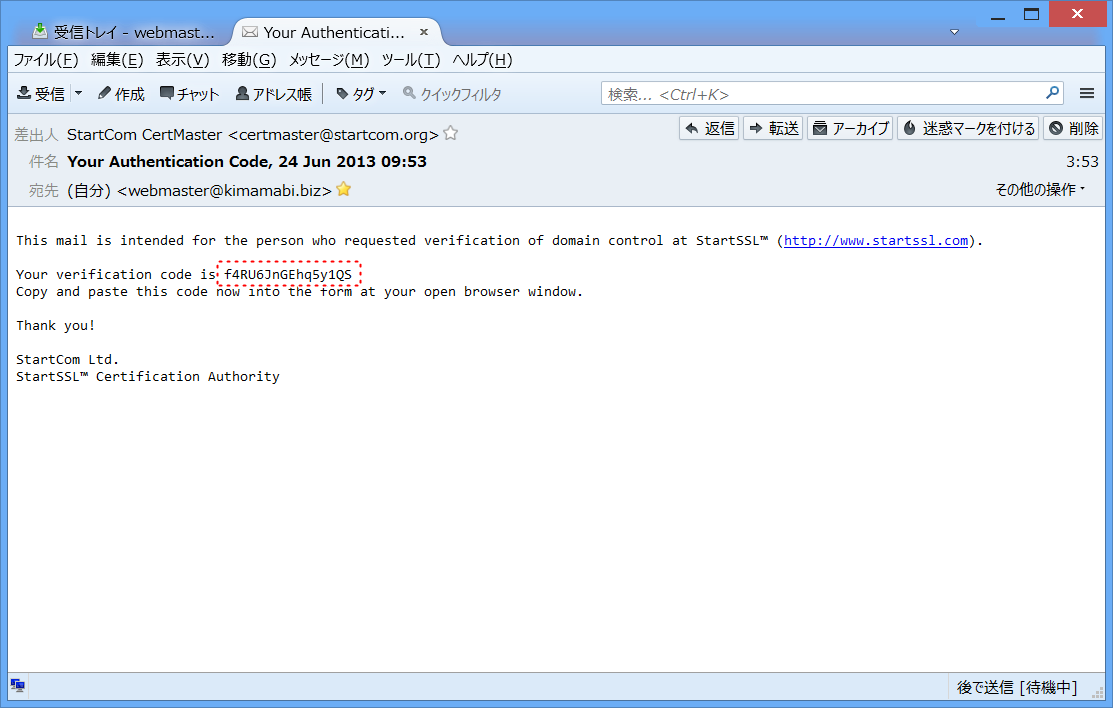

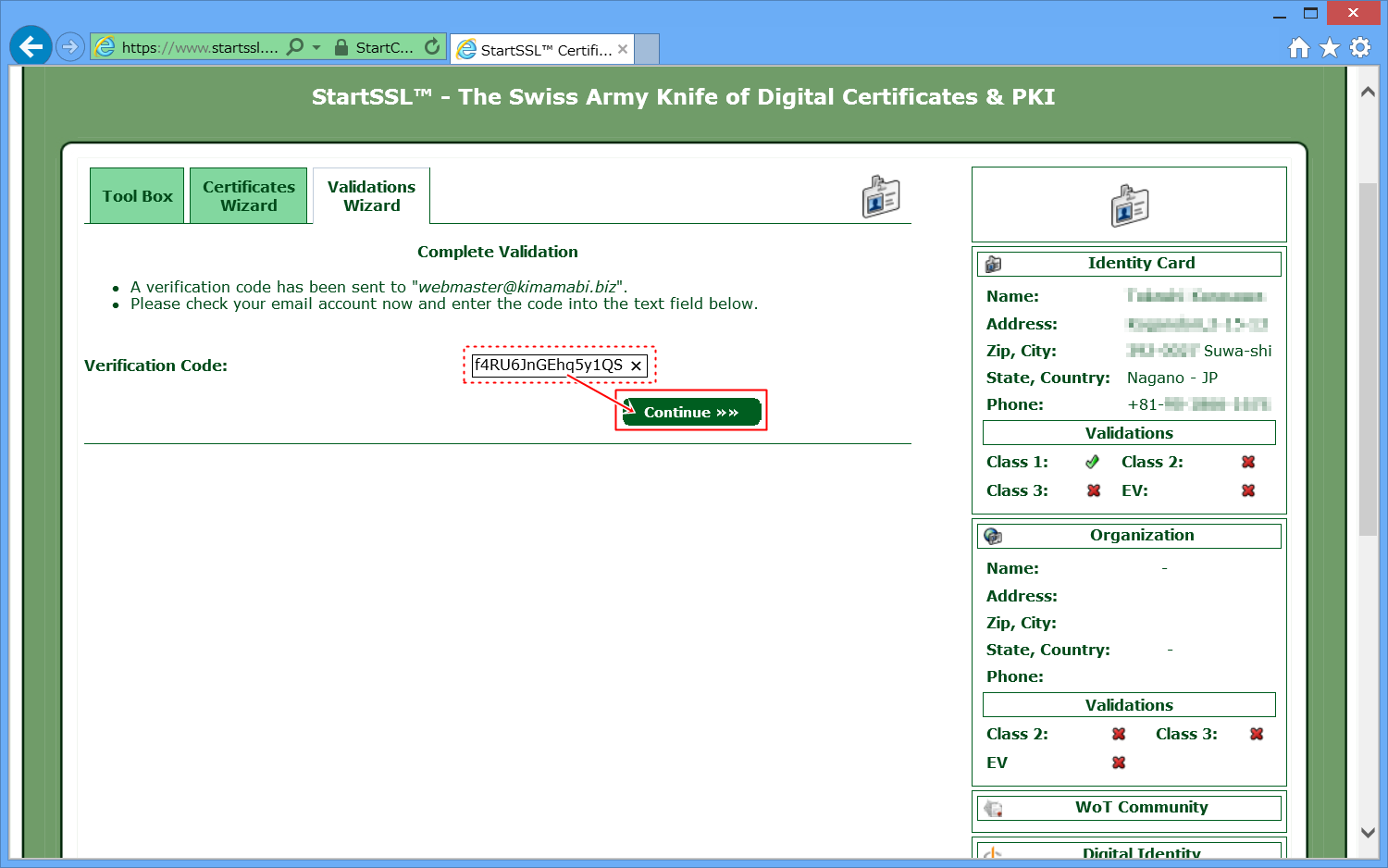

少し待つと、先ほど入力したメールアドレスにメールが届きます。 件名:Your Authentication Code, ~ メール本文中の"authentication code"をコピーします。 |

|

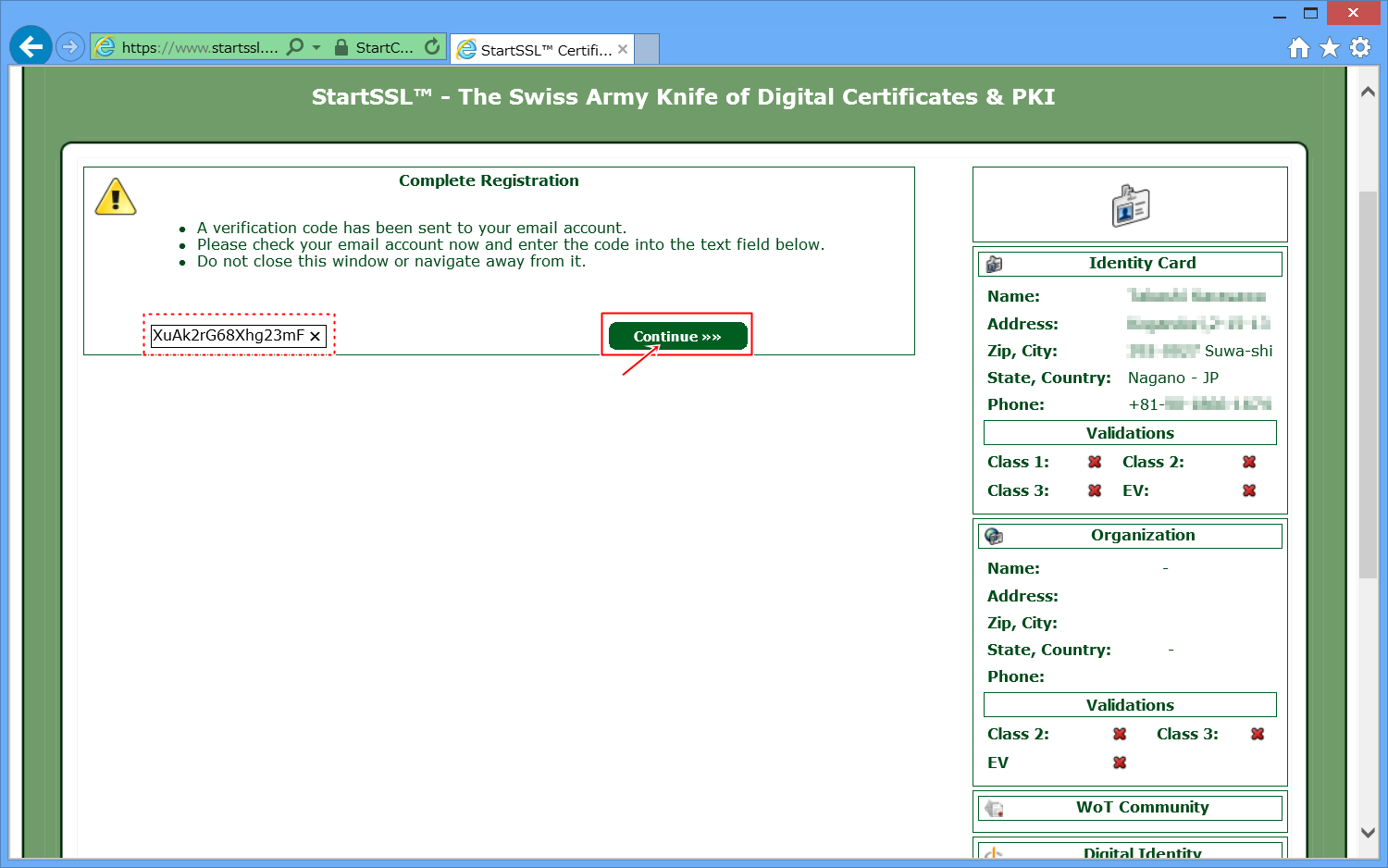

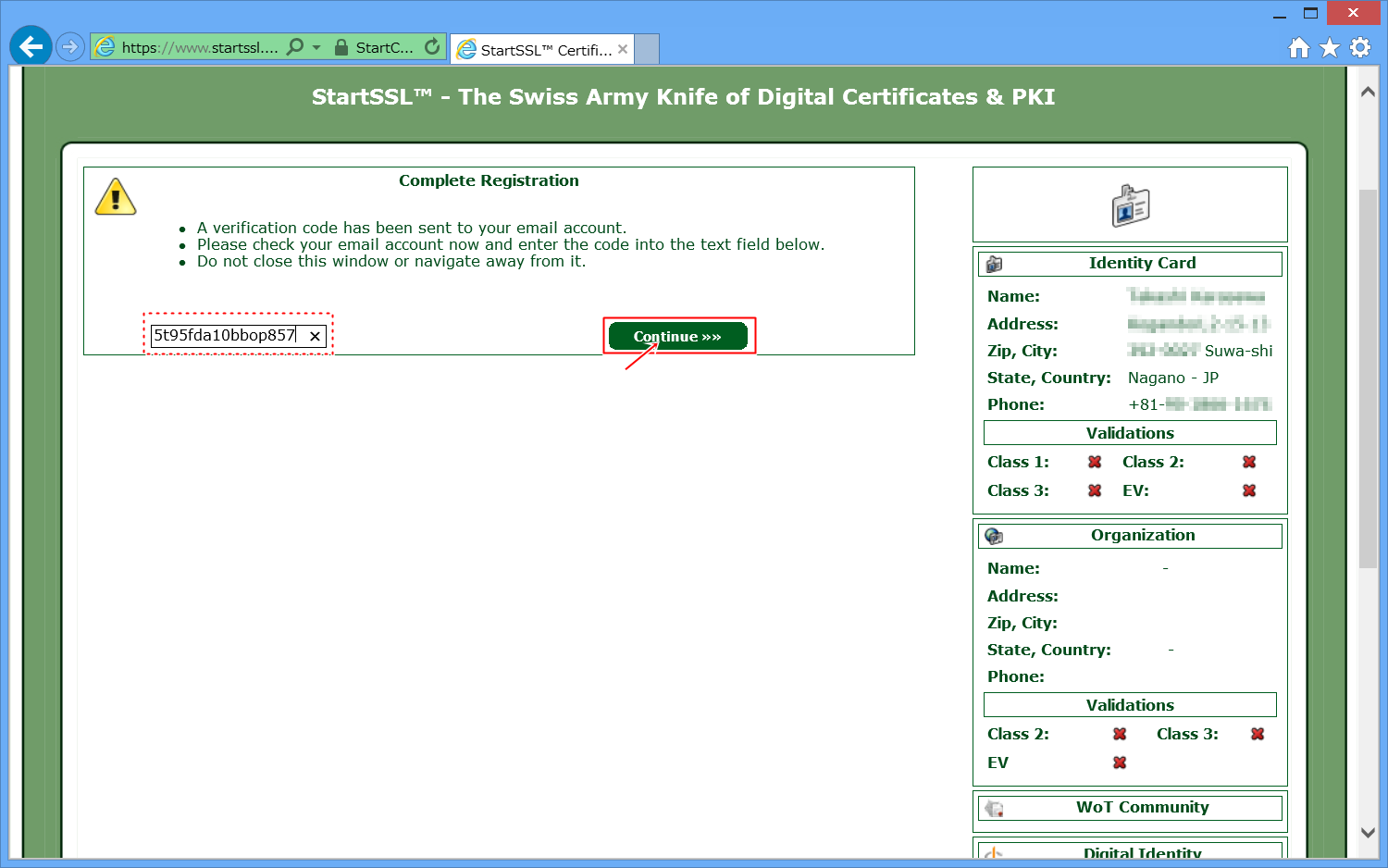

ブラウザに戻り、先ほどコピーしたコードをテキストボックスに貼り付け、[Continue]をクリックします。 |

|

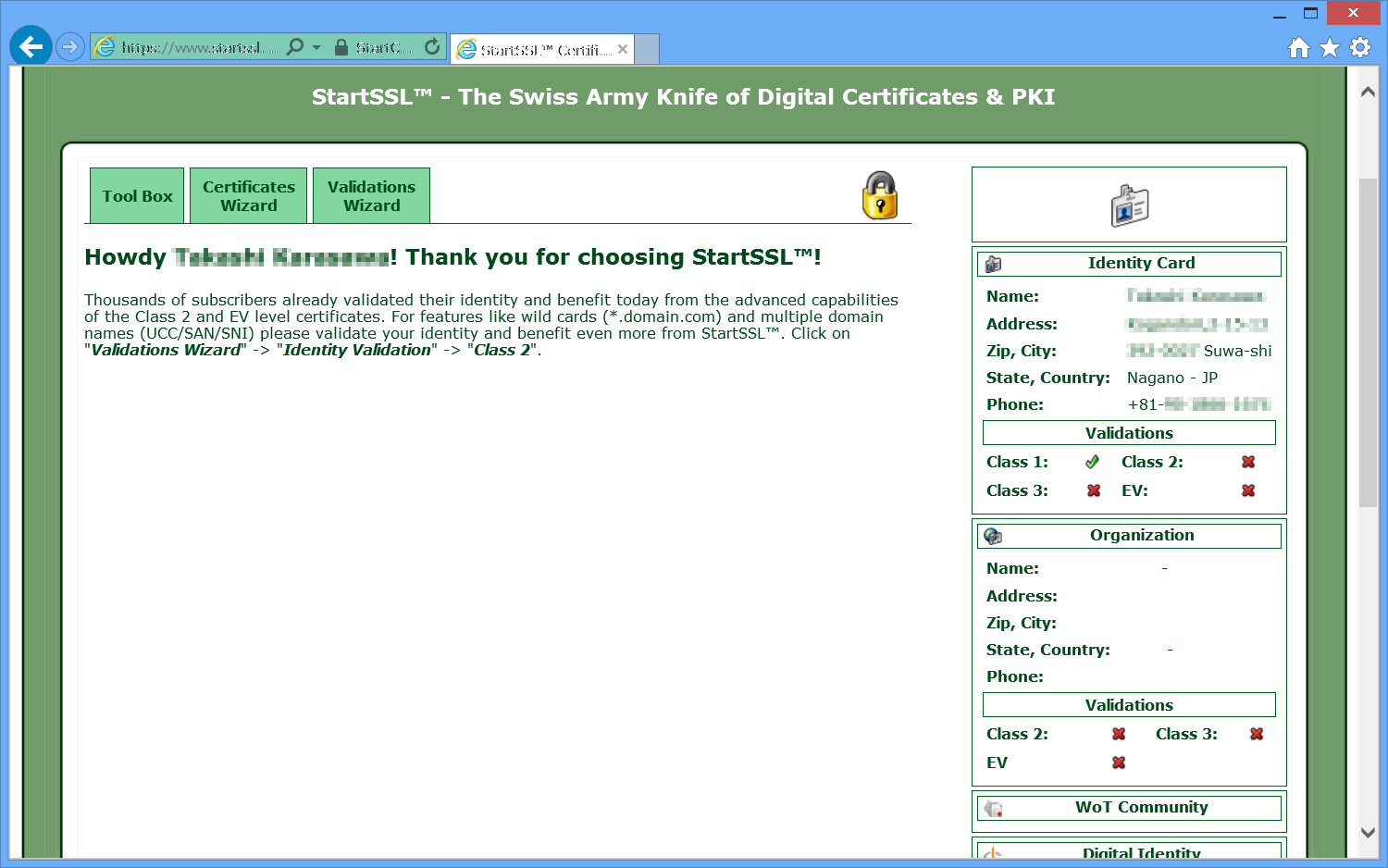

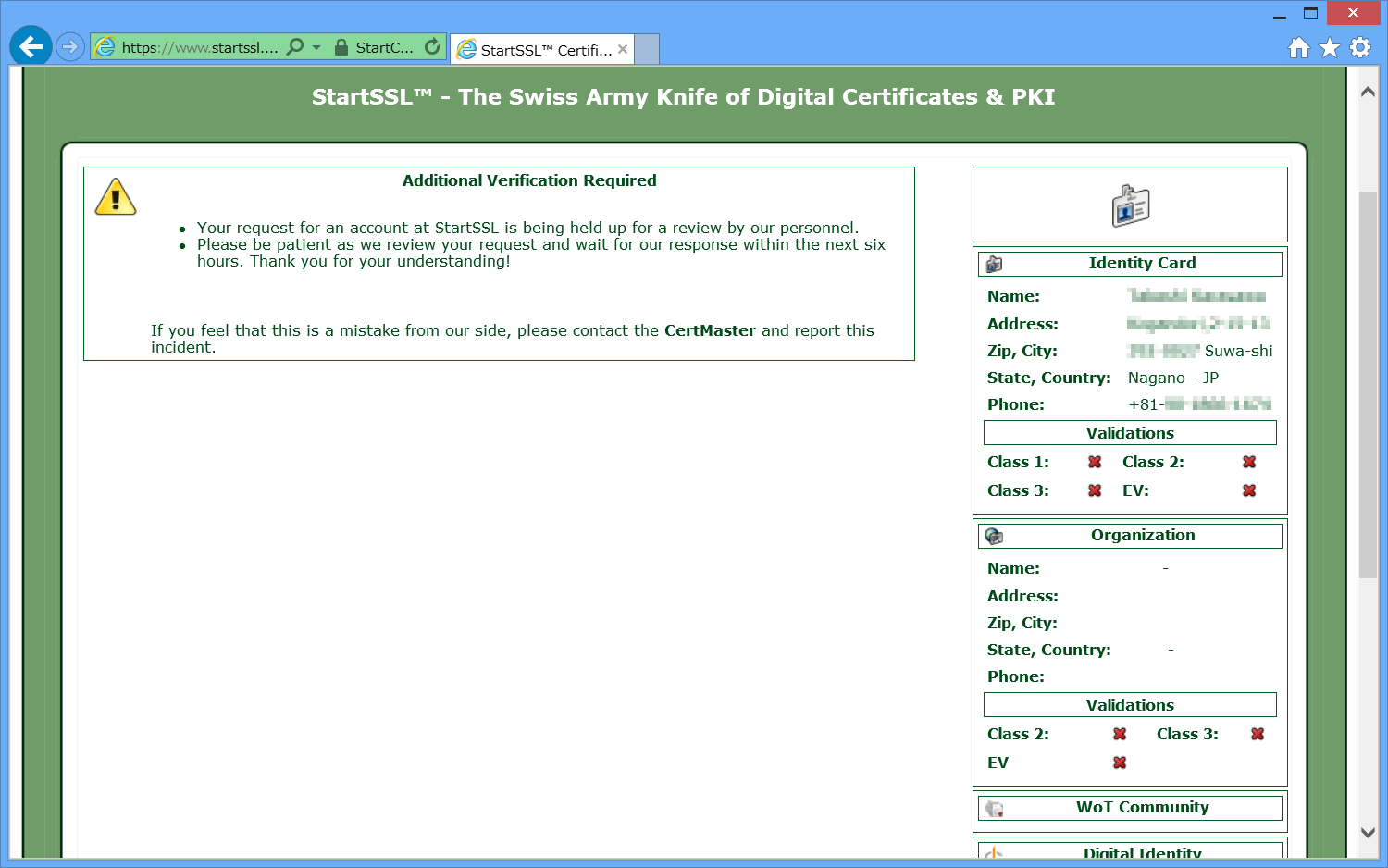

アカウントの登録が完了しました! |

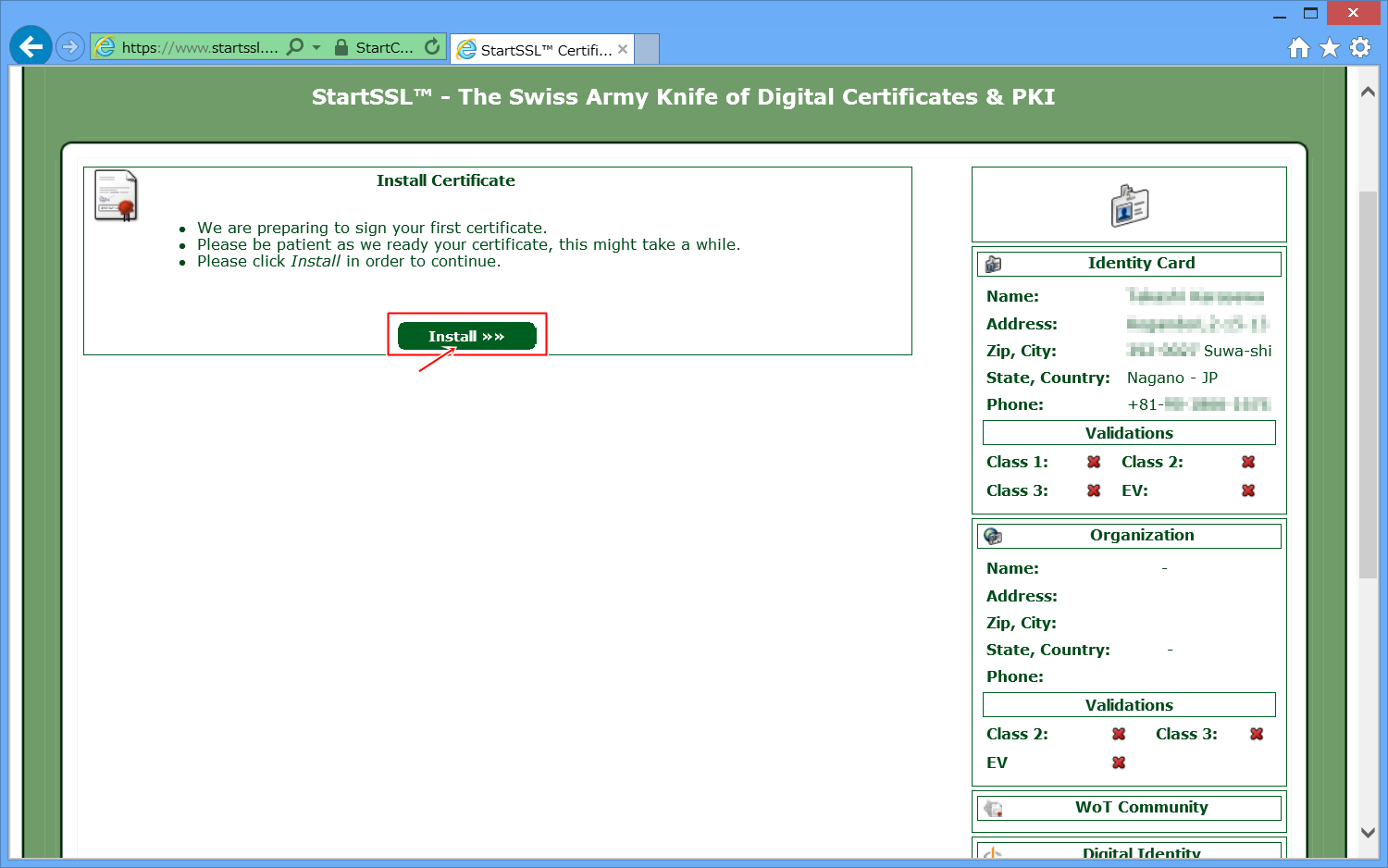

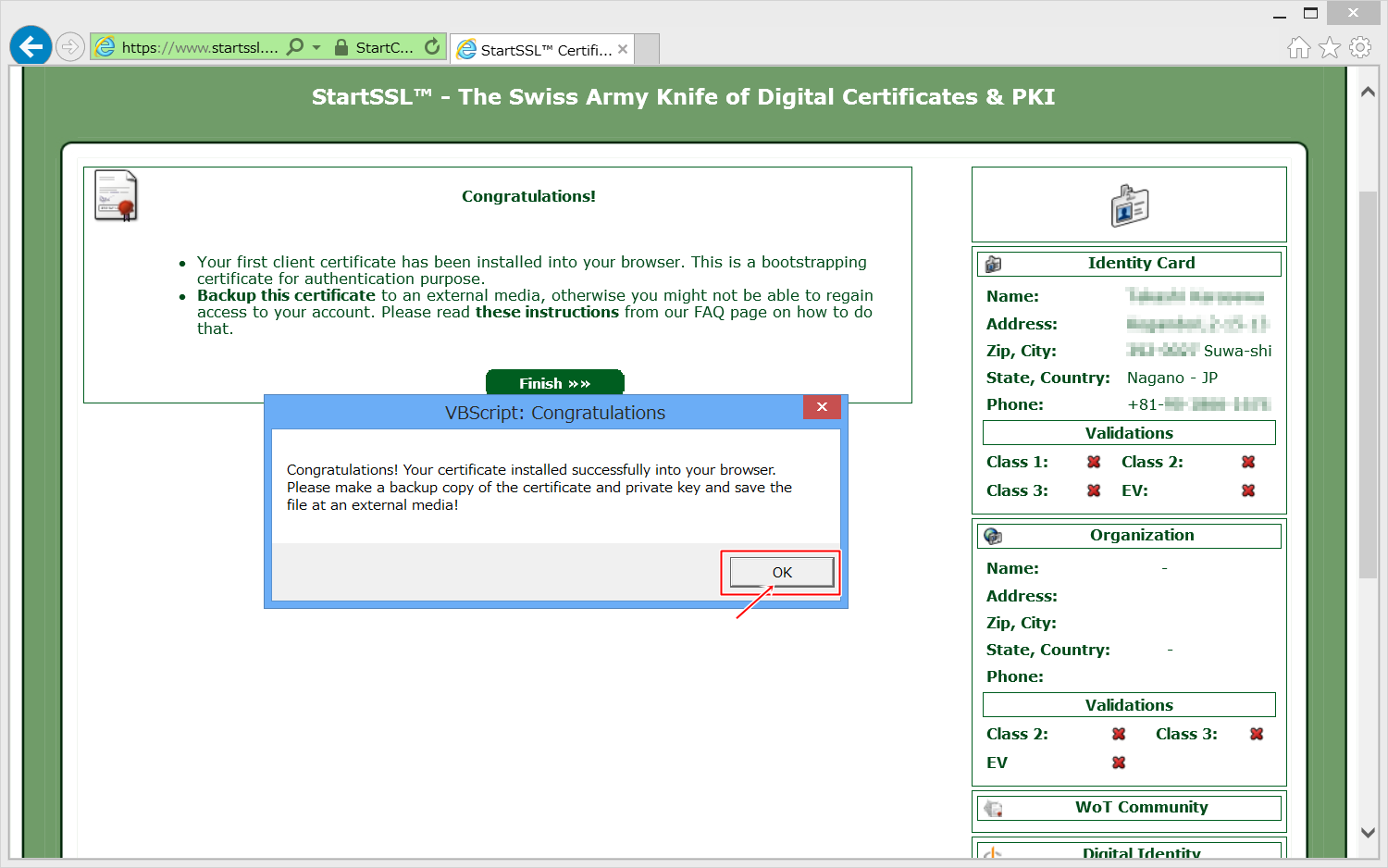

ログイン用証明書の作成

StartSSLでは、SSLによる証明書を使用し、パスワードの入力等はありません。

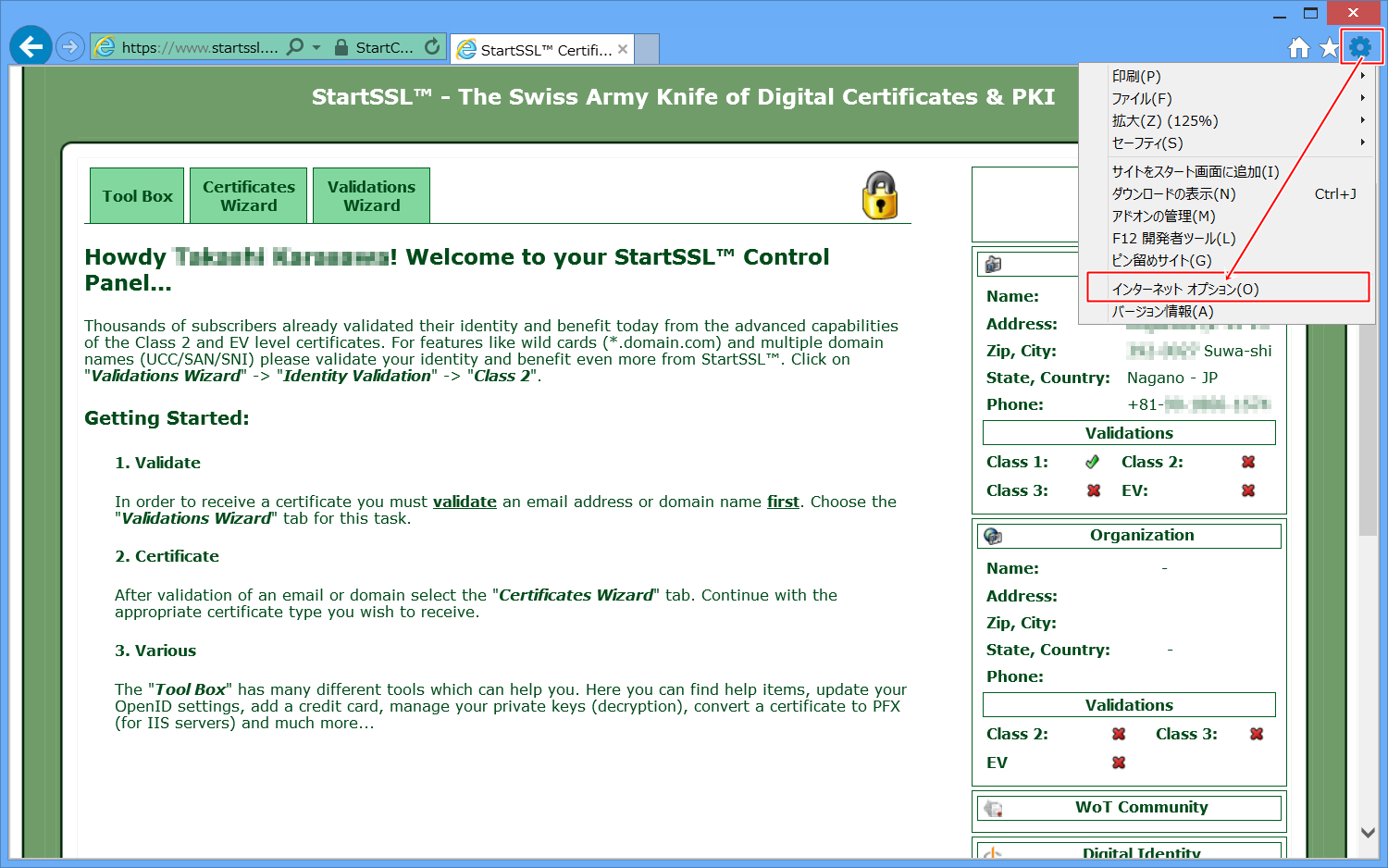

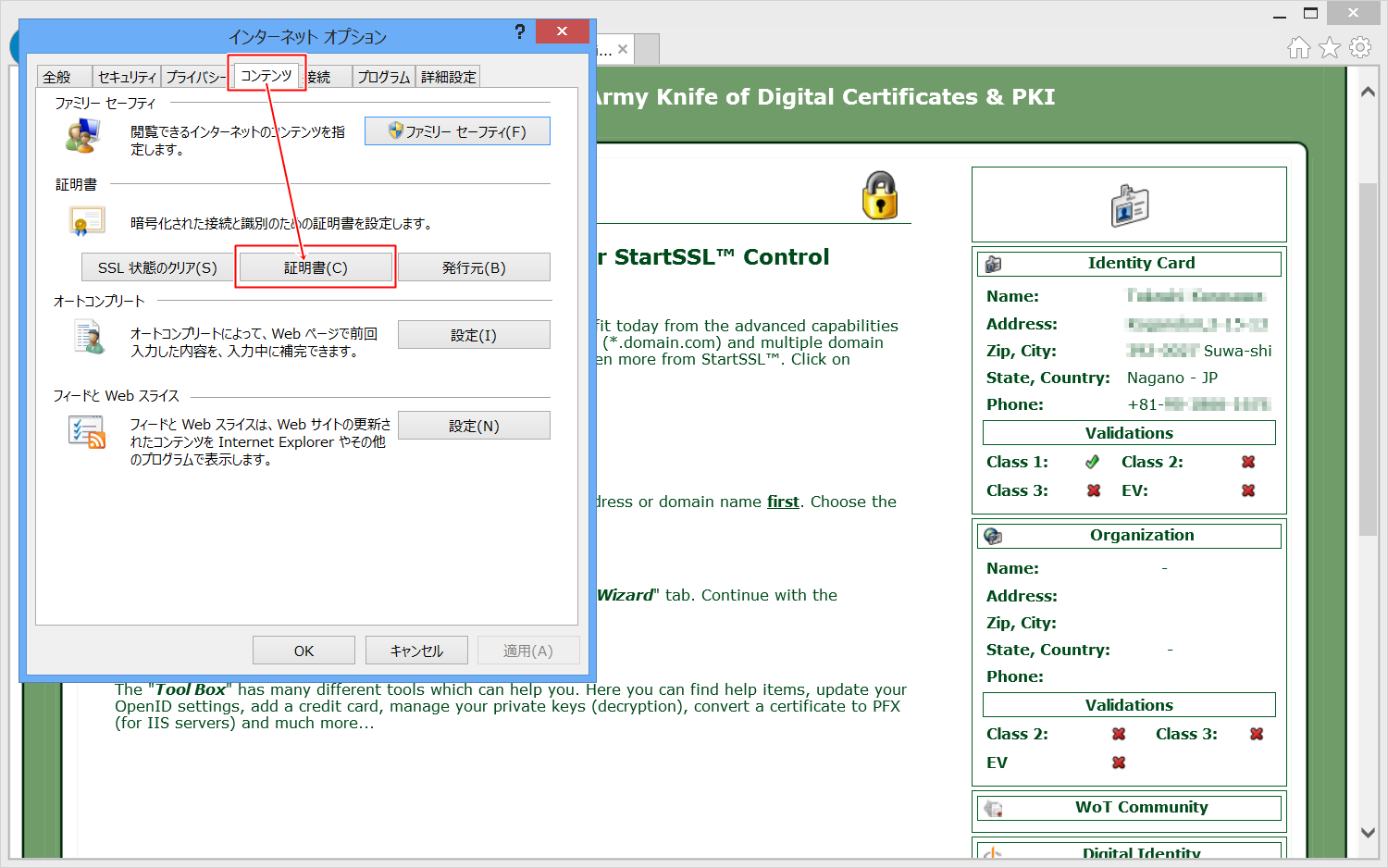

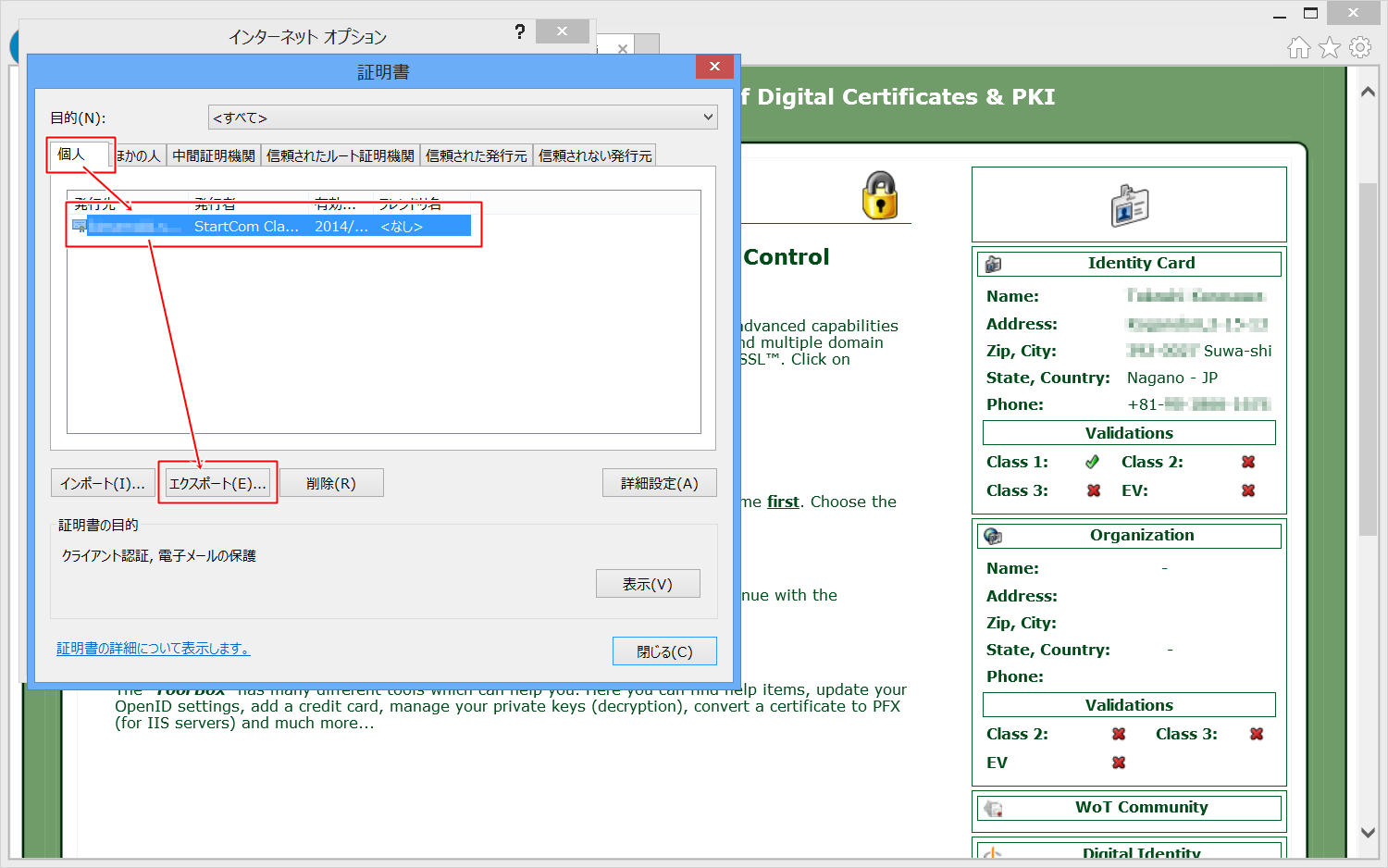

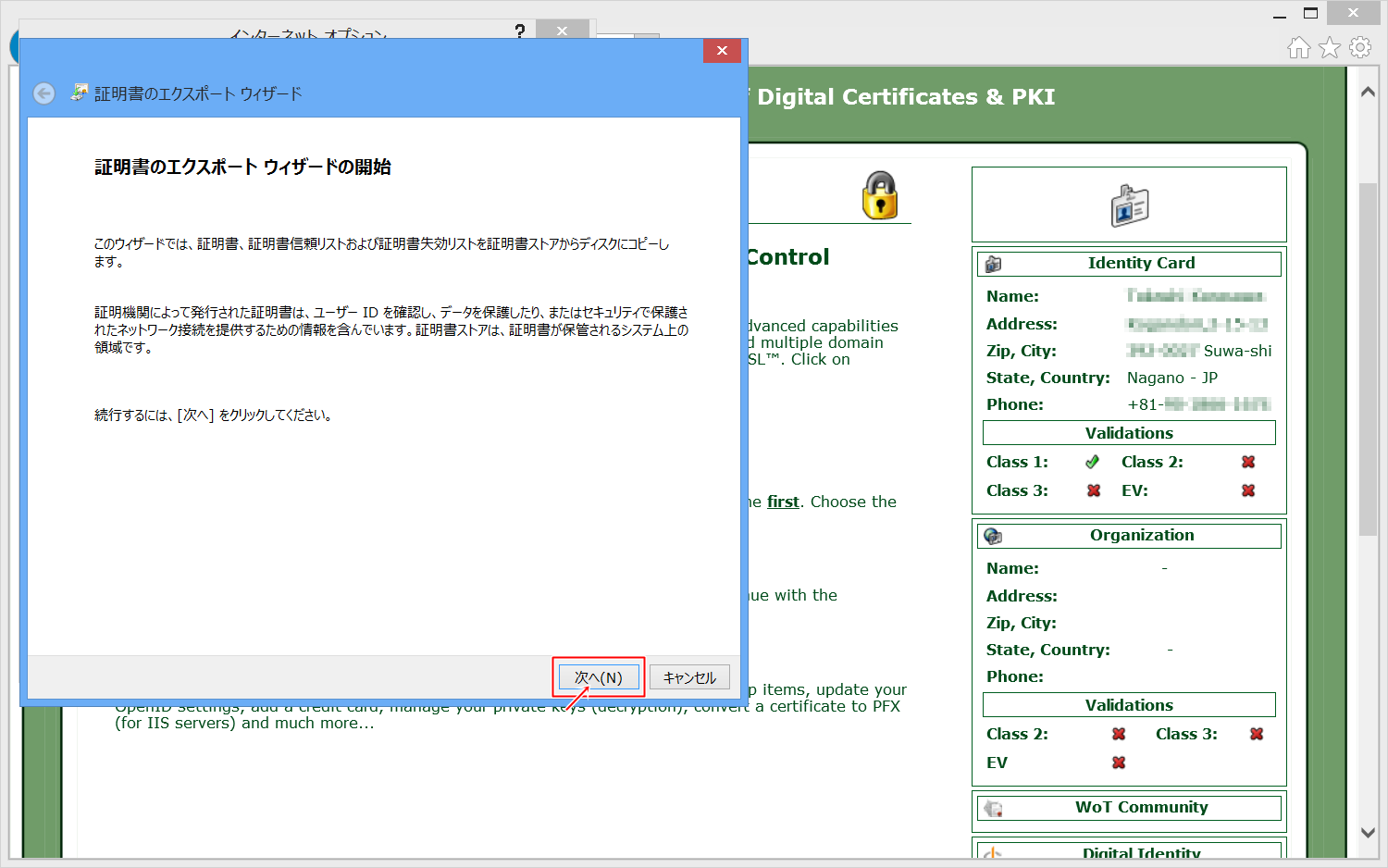

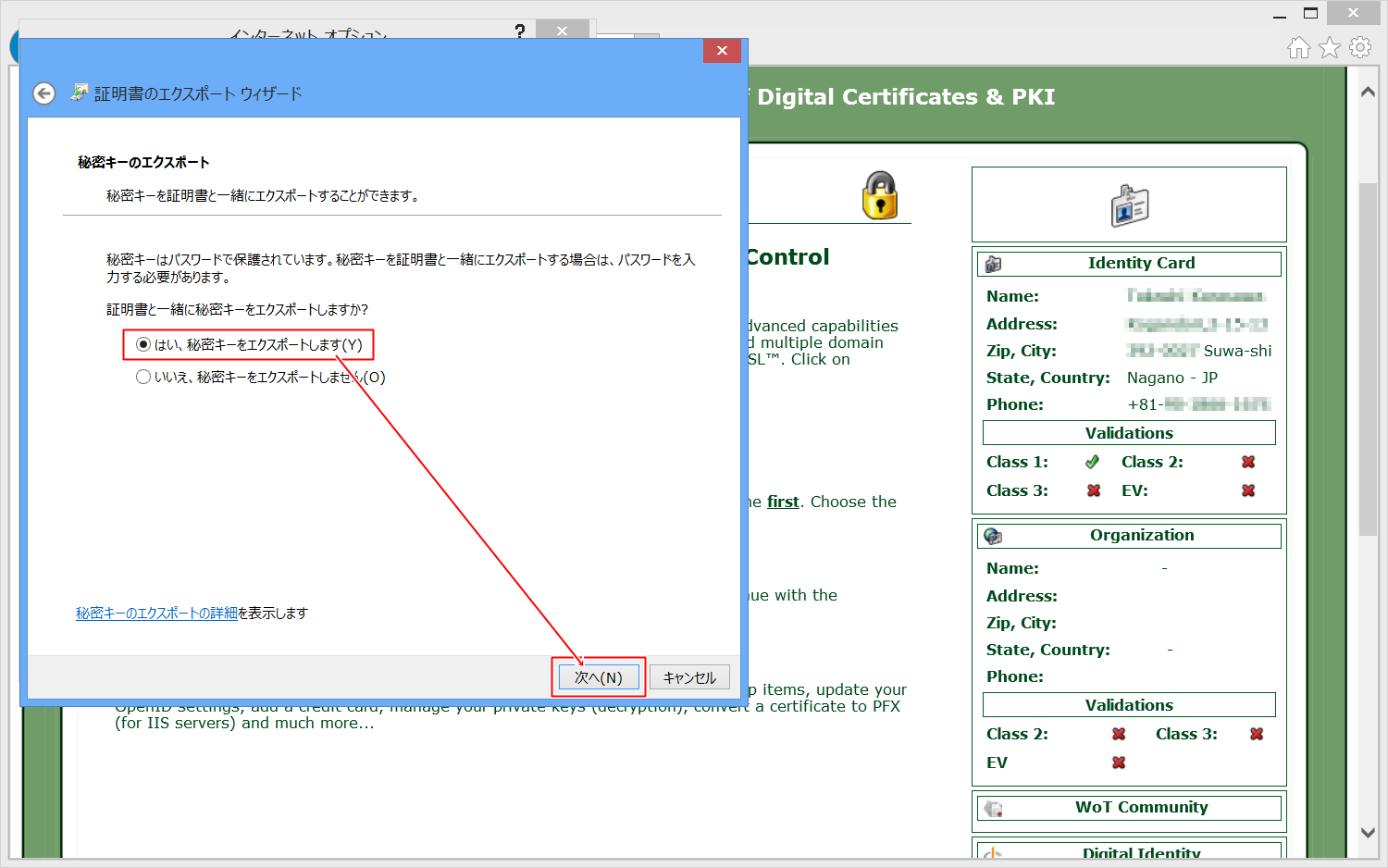

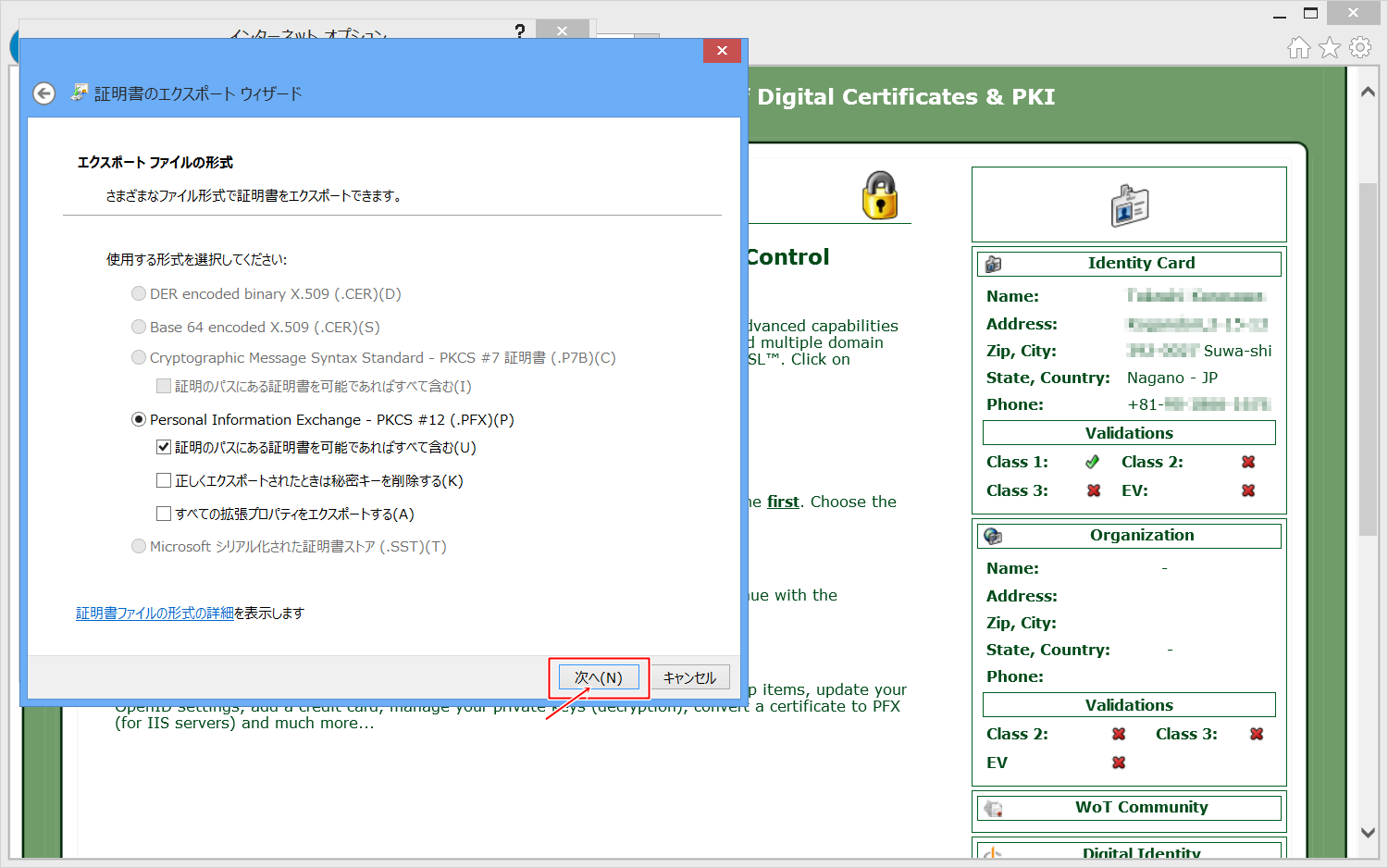

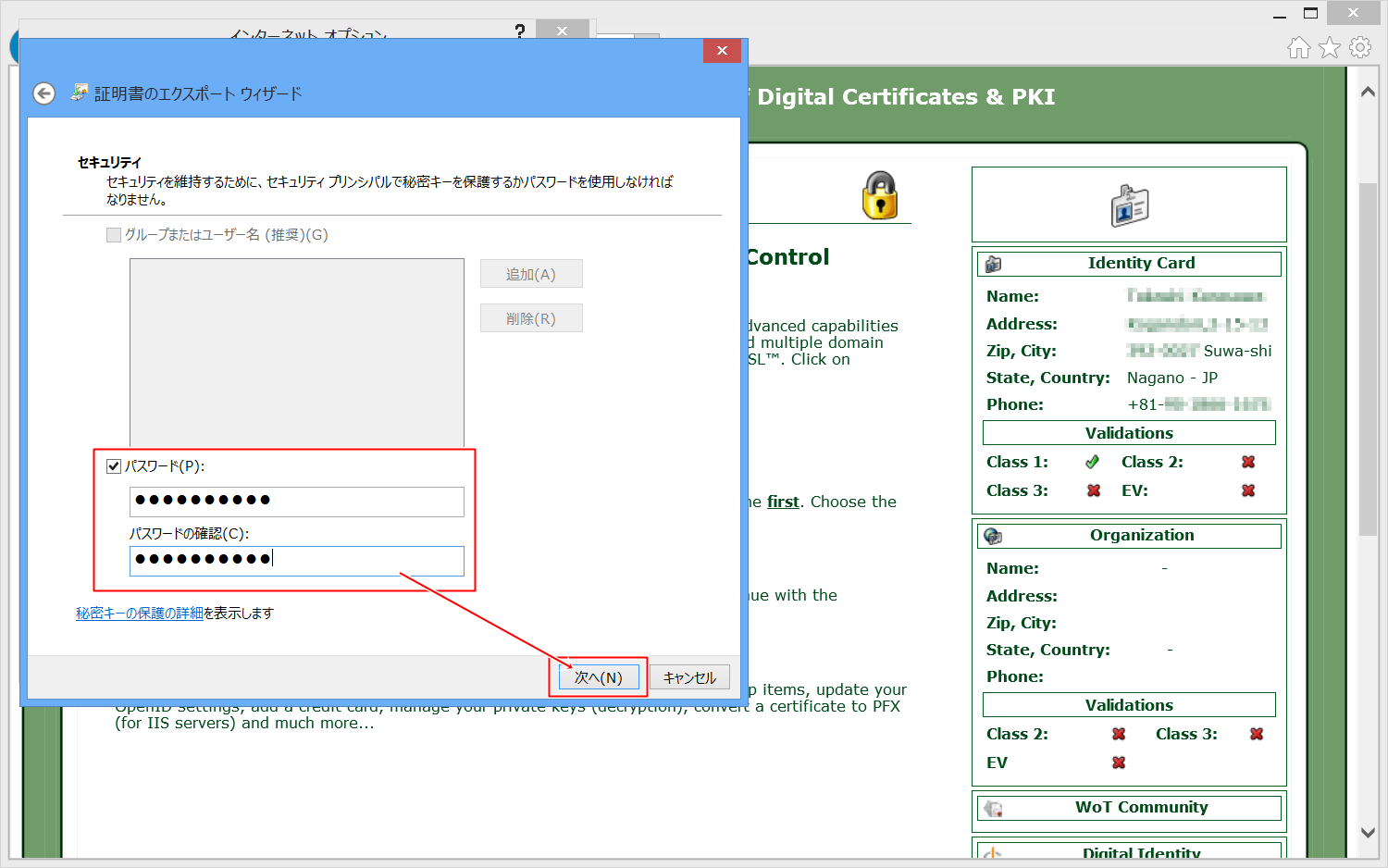

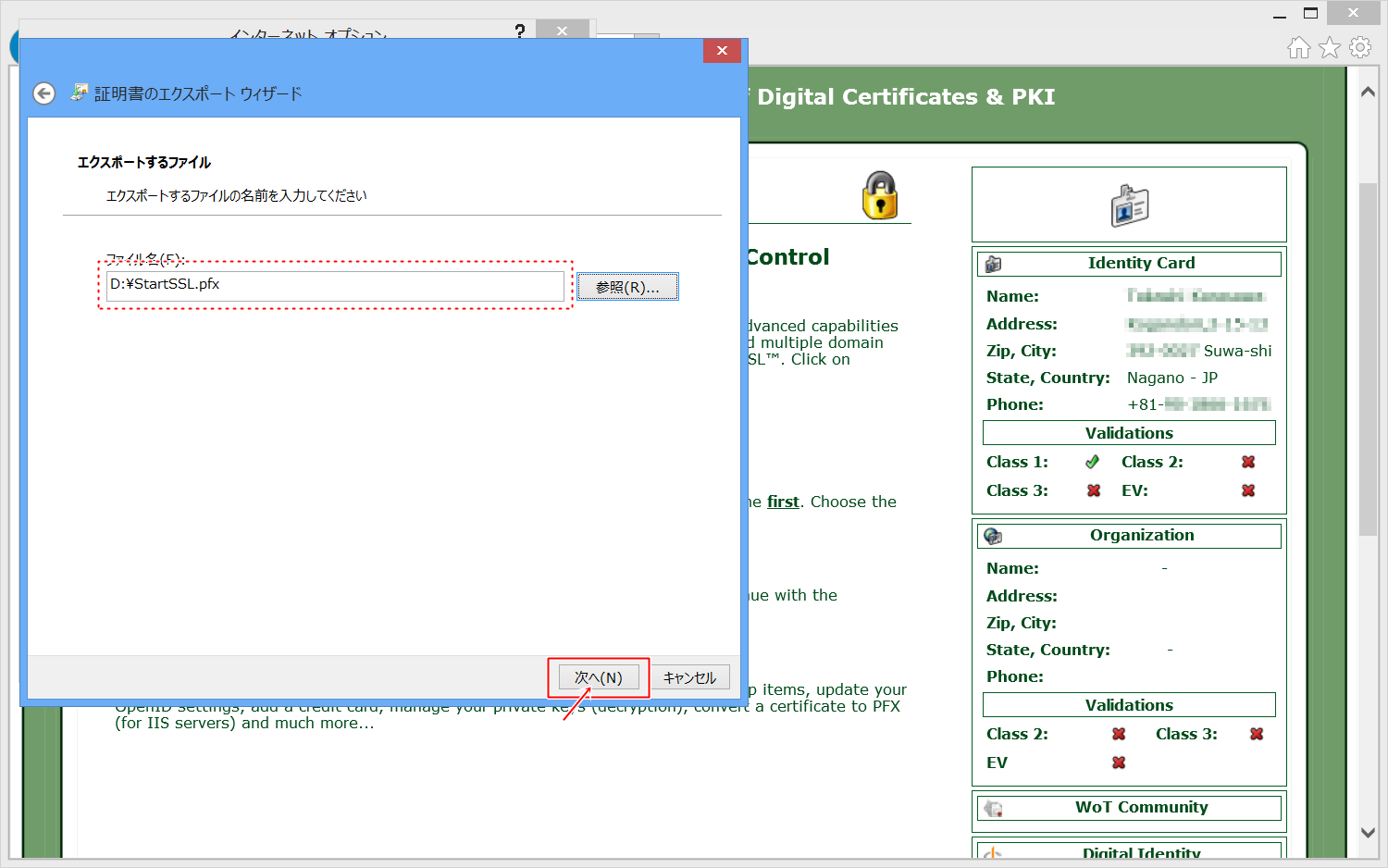

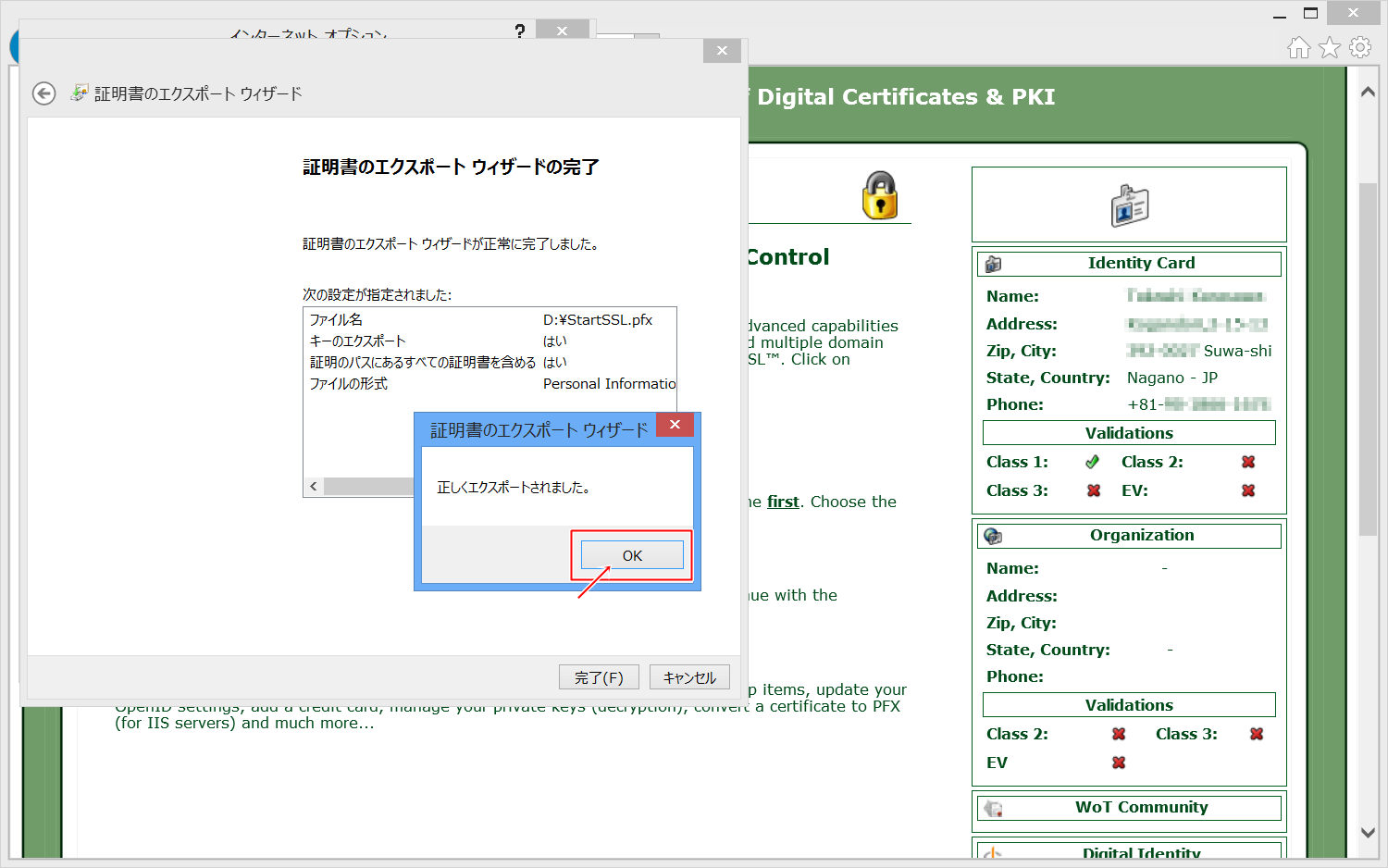

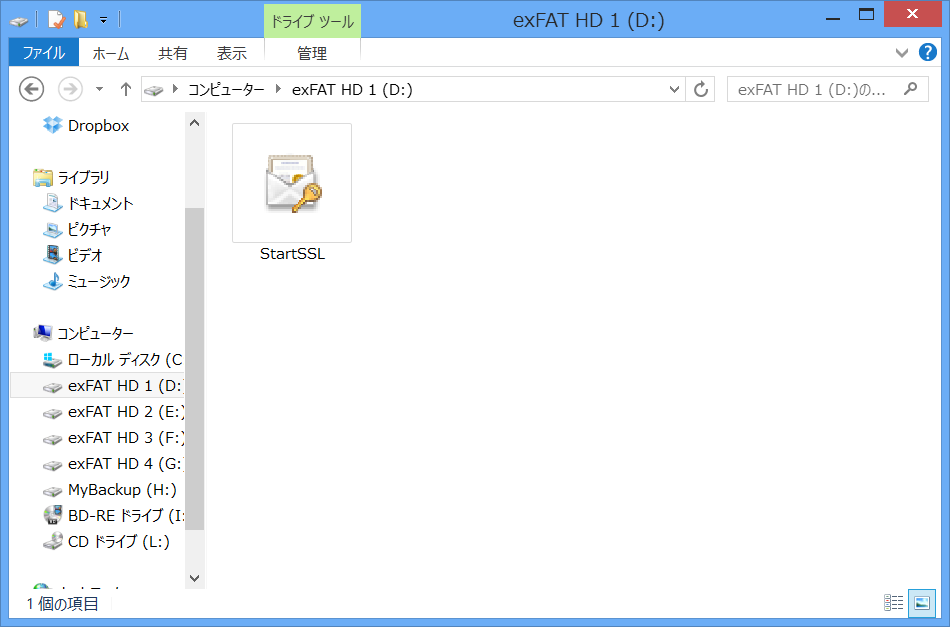

ログイン用証明書のバックアップ

先にも書いたとおり、StartSSLではユーザ名やパスワードではなく、証明書を使ってログインを行います。パスワードなどはリセットが可能ですが、証明書の再発行は原則できません。つまり、証明書を無くしてしまうと、ログインができなくなります。

そこで、ログイン用の証明書をバックアップしたいと思います。

今回はInternet Explorer 10を例に説明します。

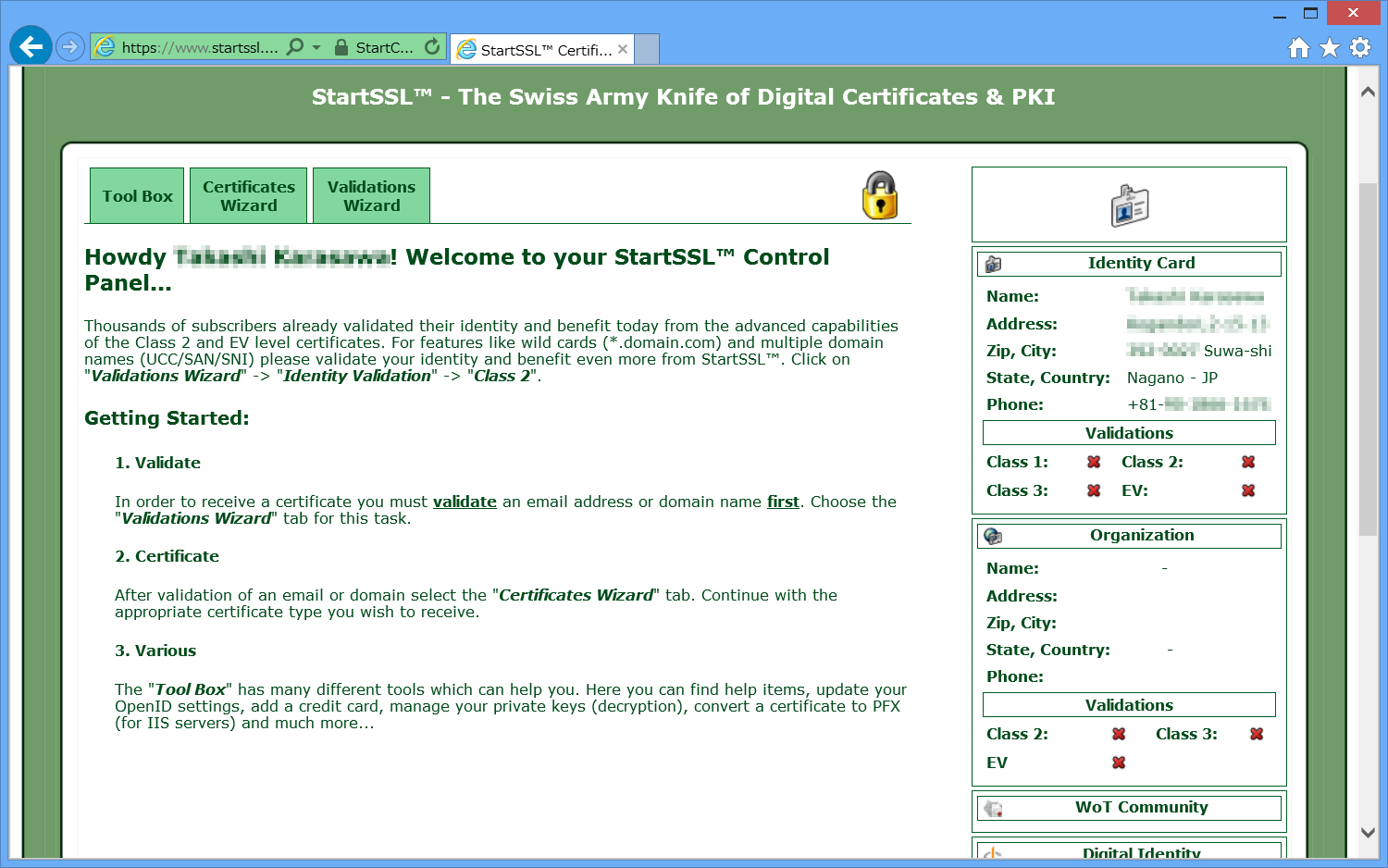

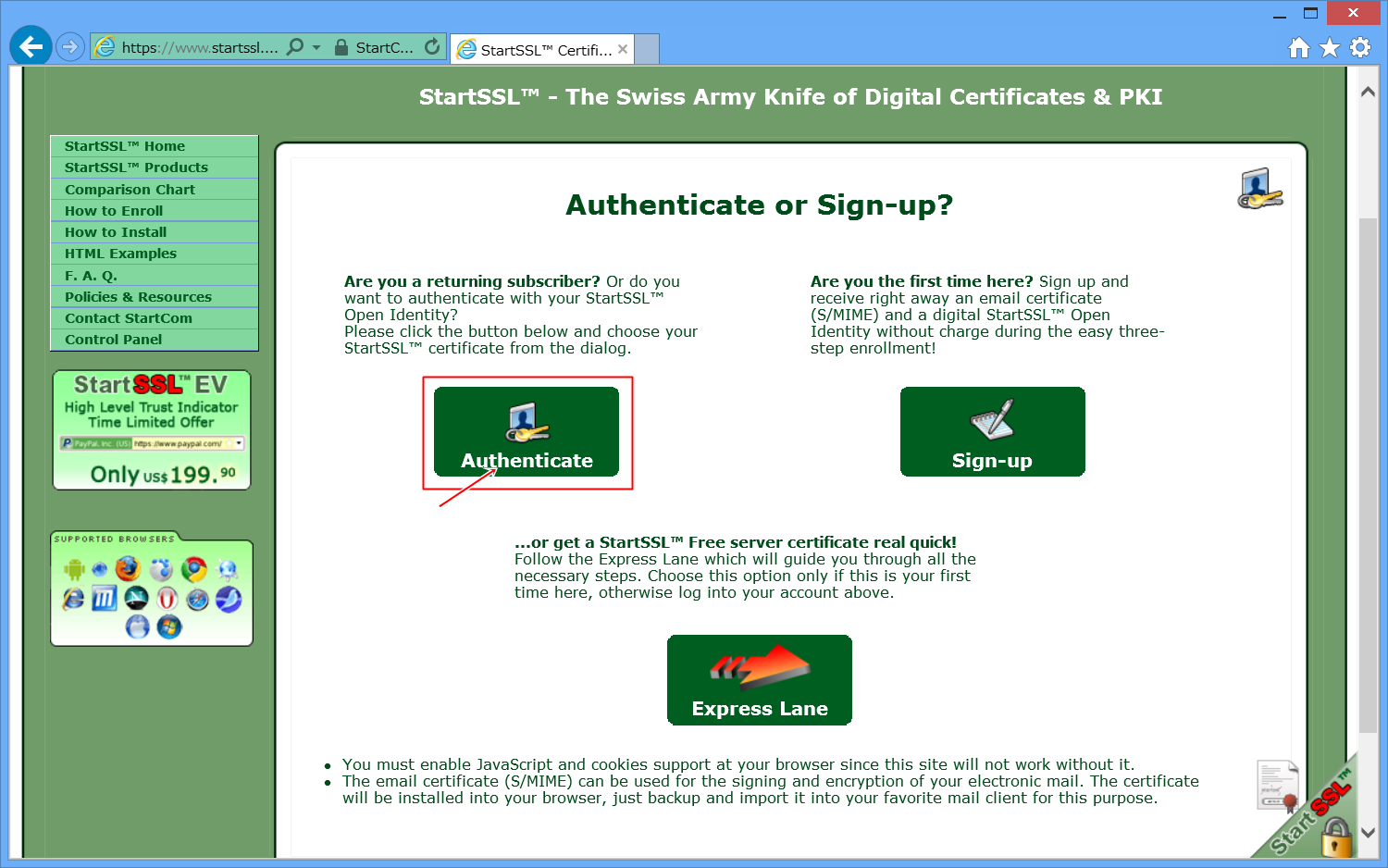

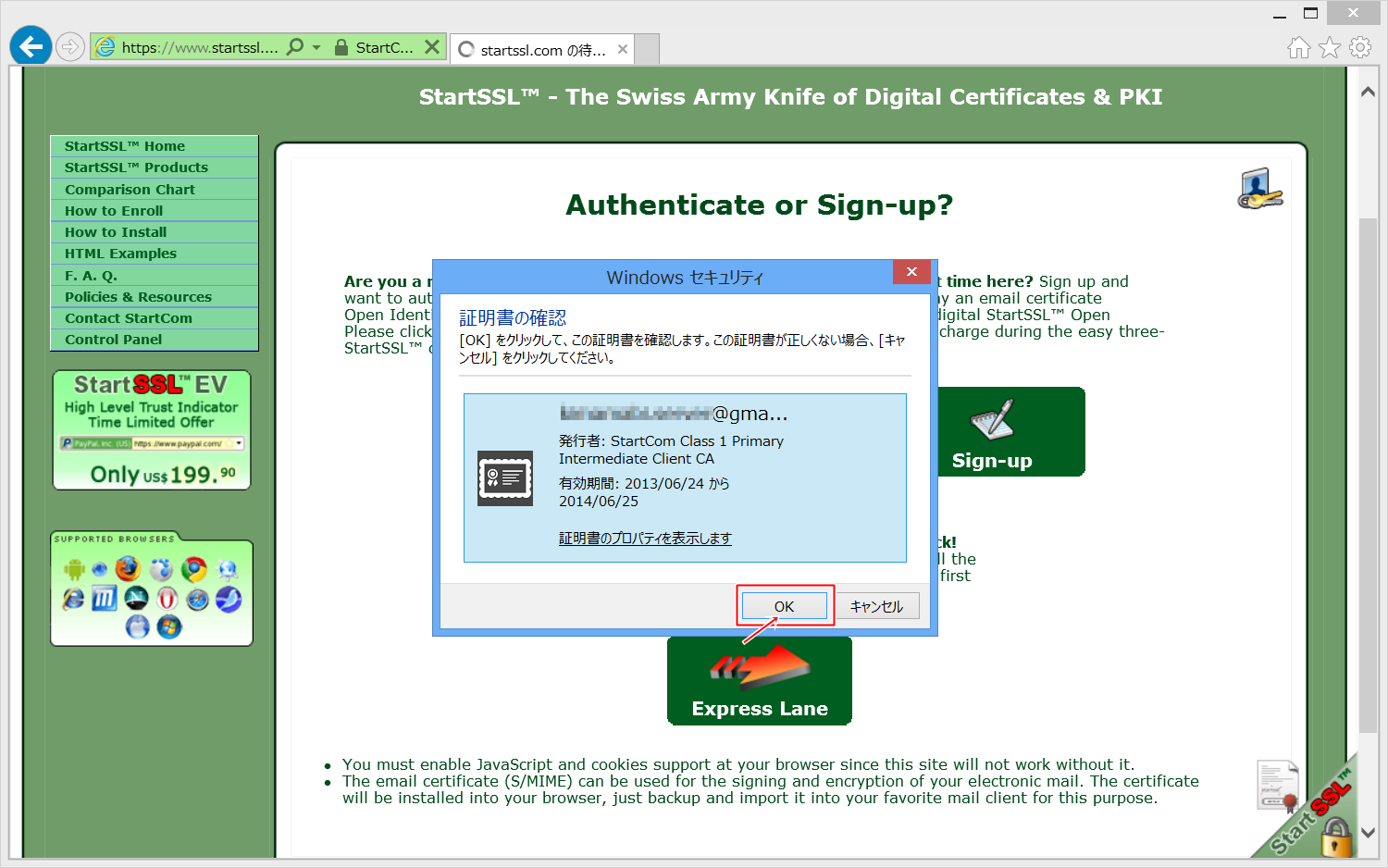

証明書を使ったログイン

証明書を使い、実際にログインを行いたいと思います。

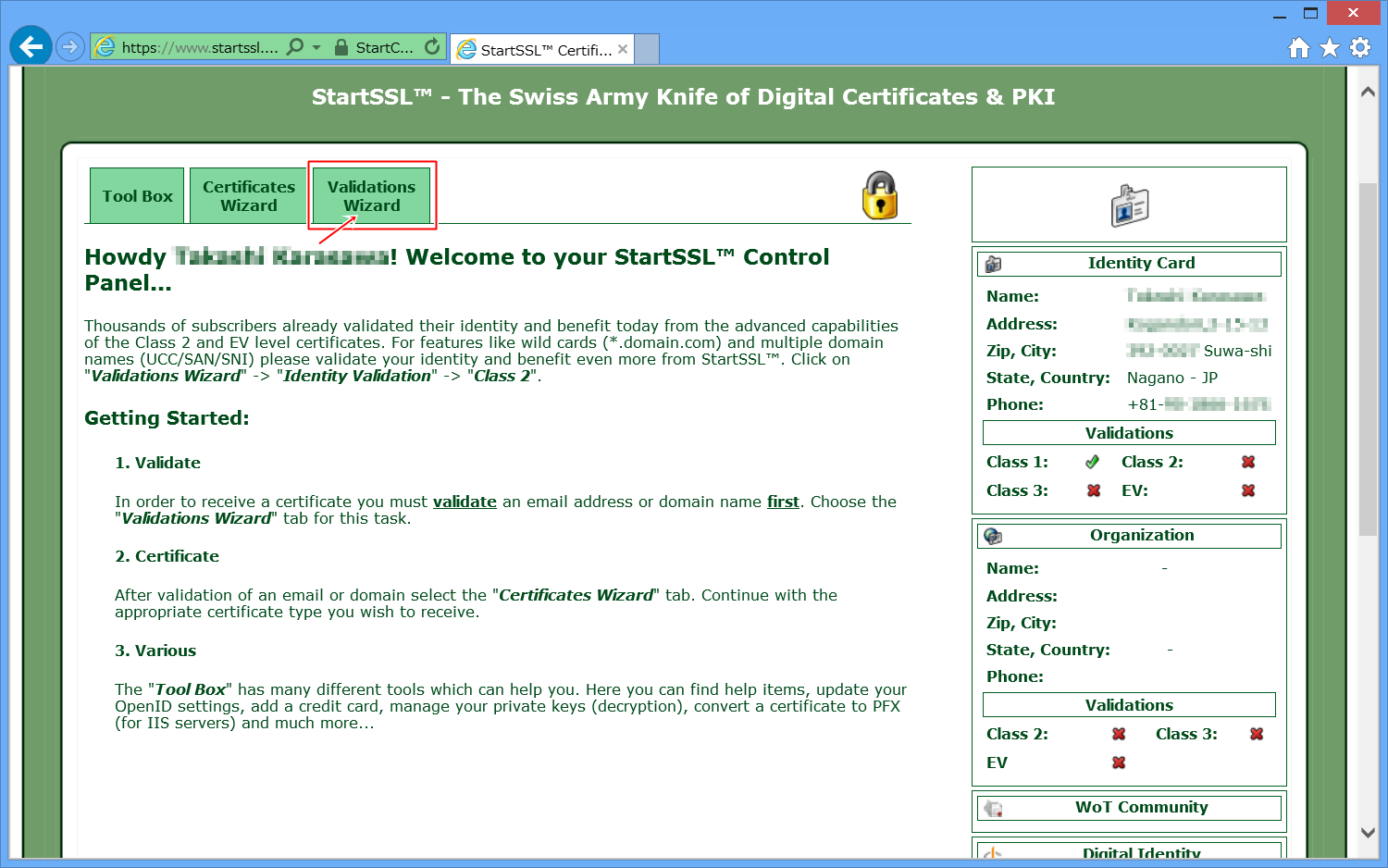

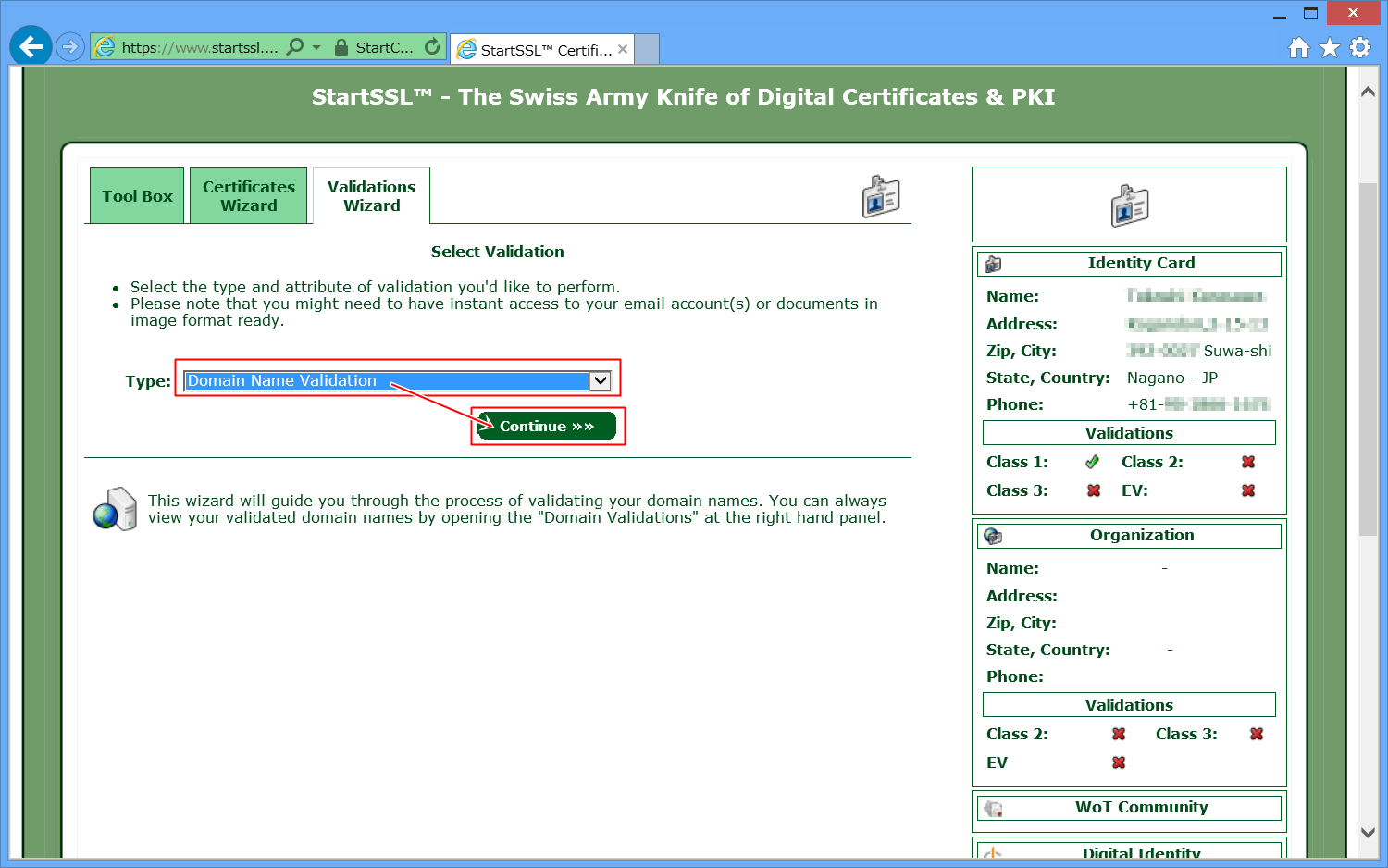

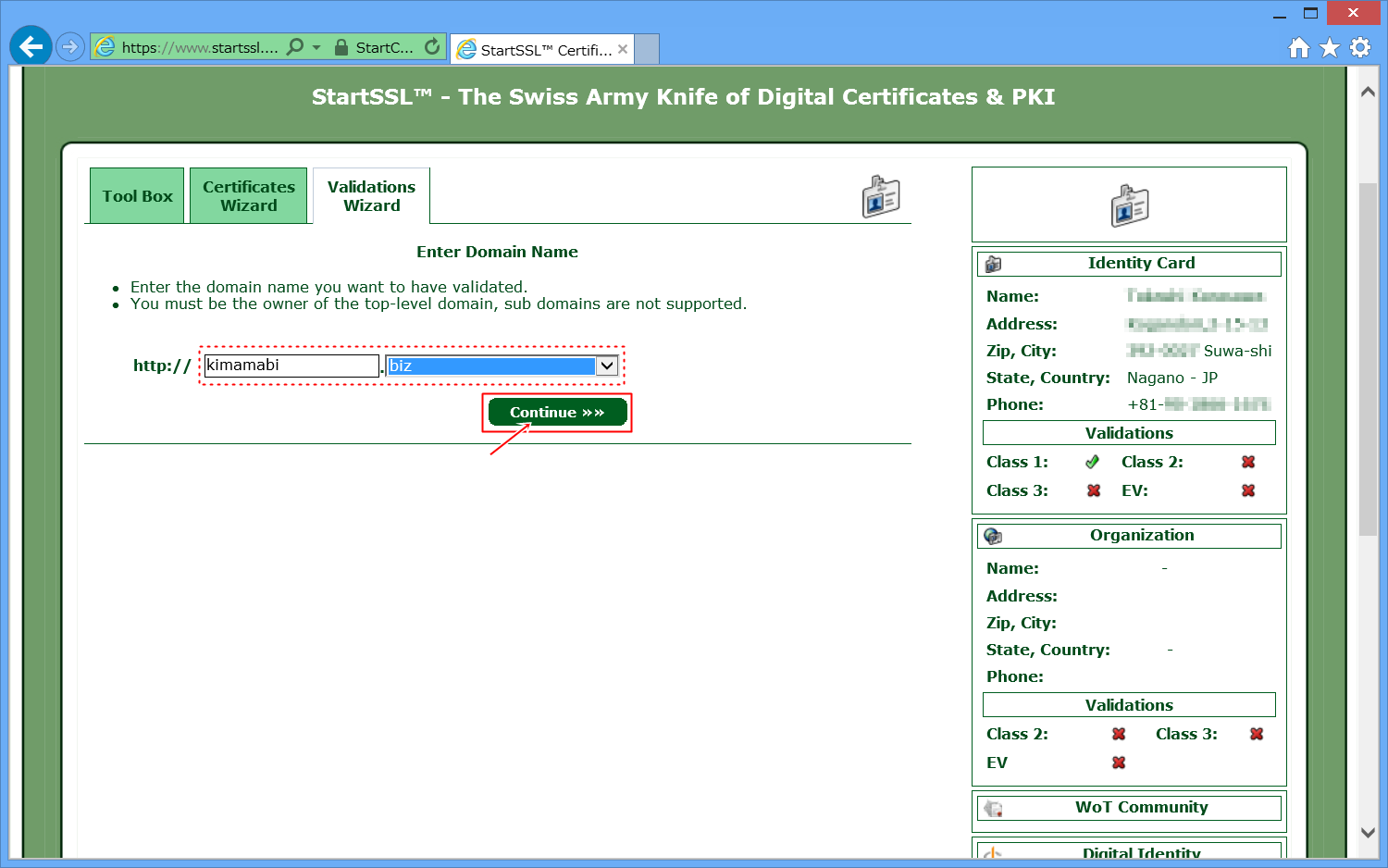

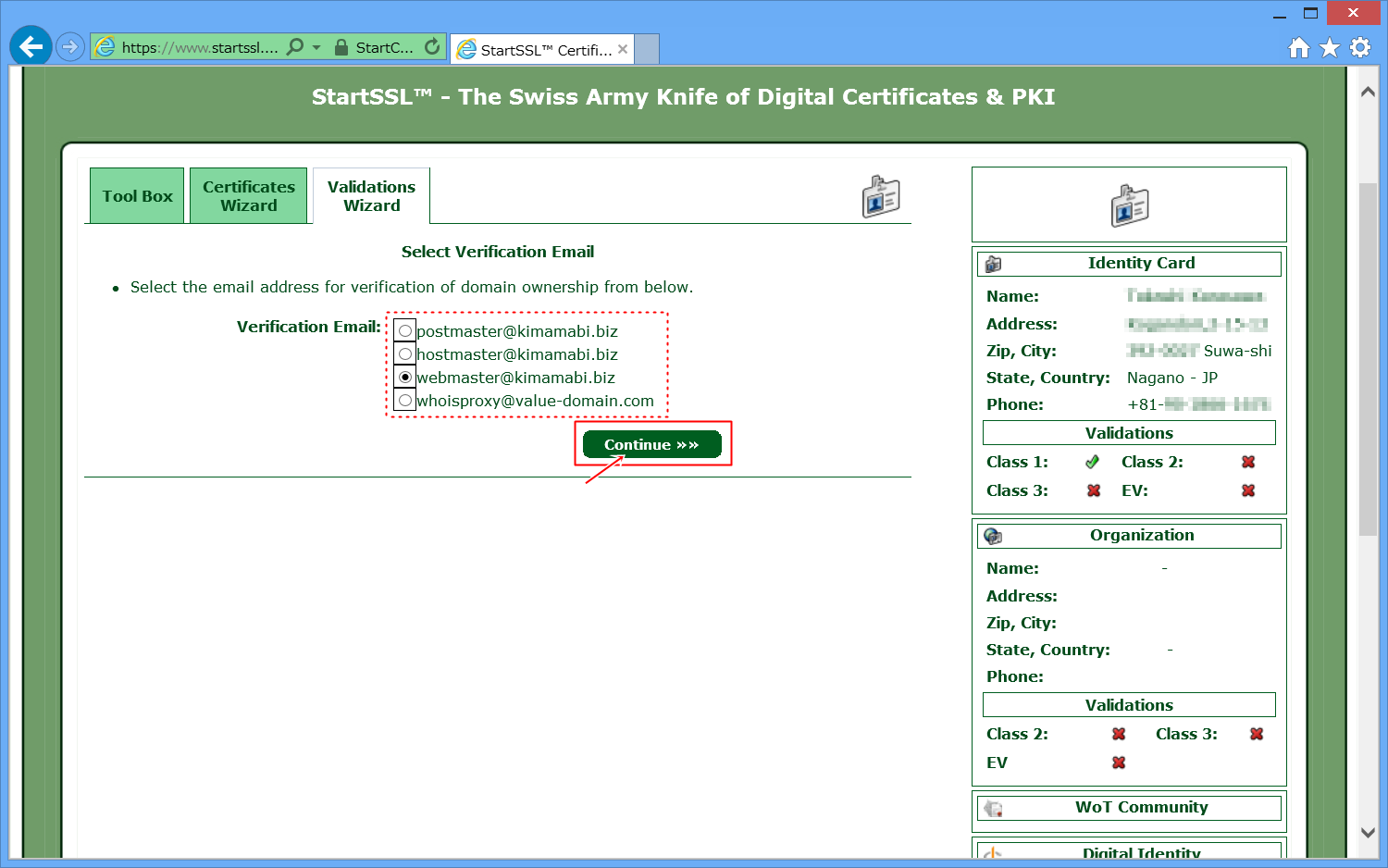

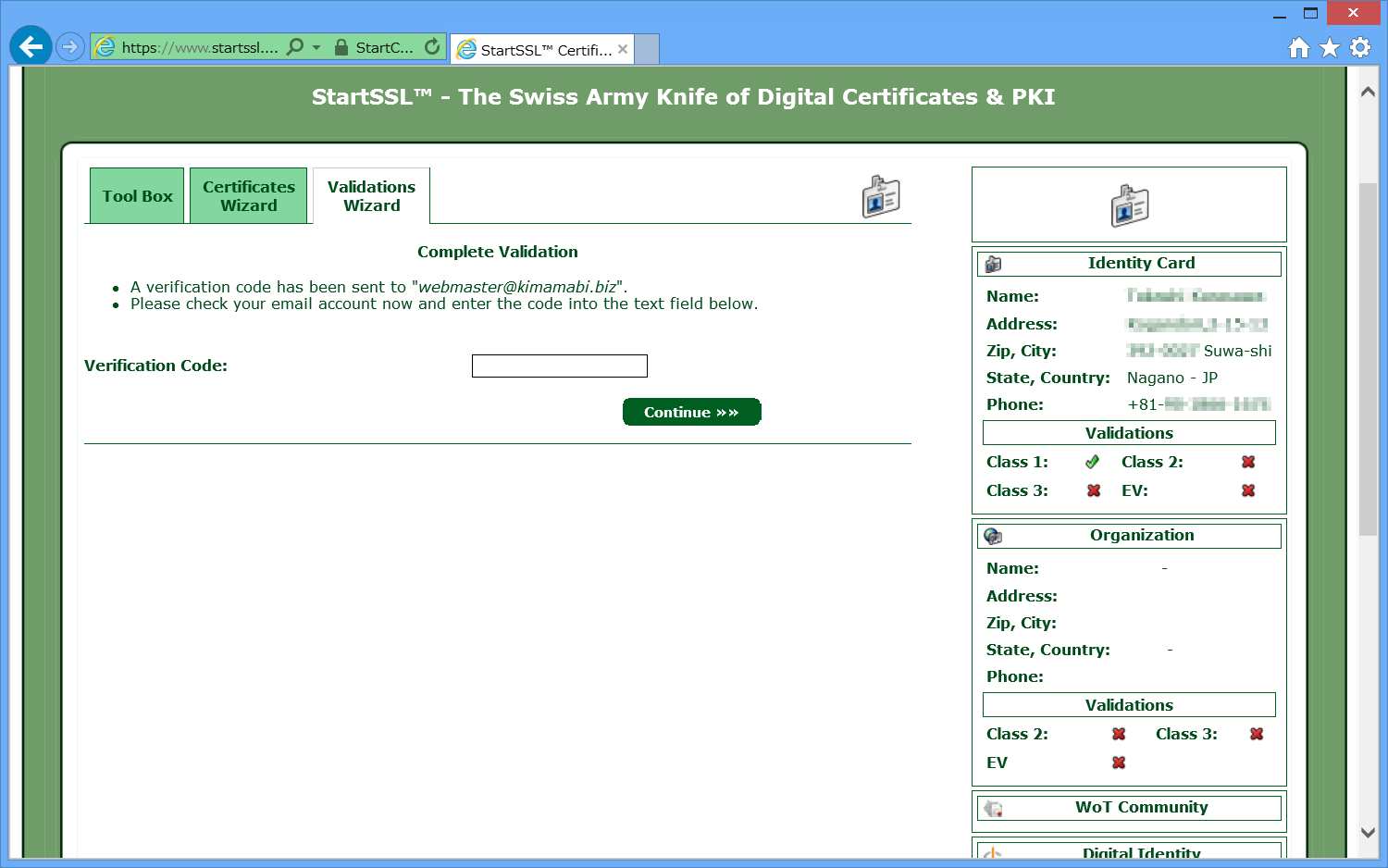

ドメインの認証

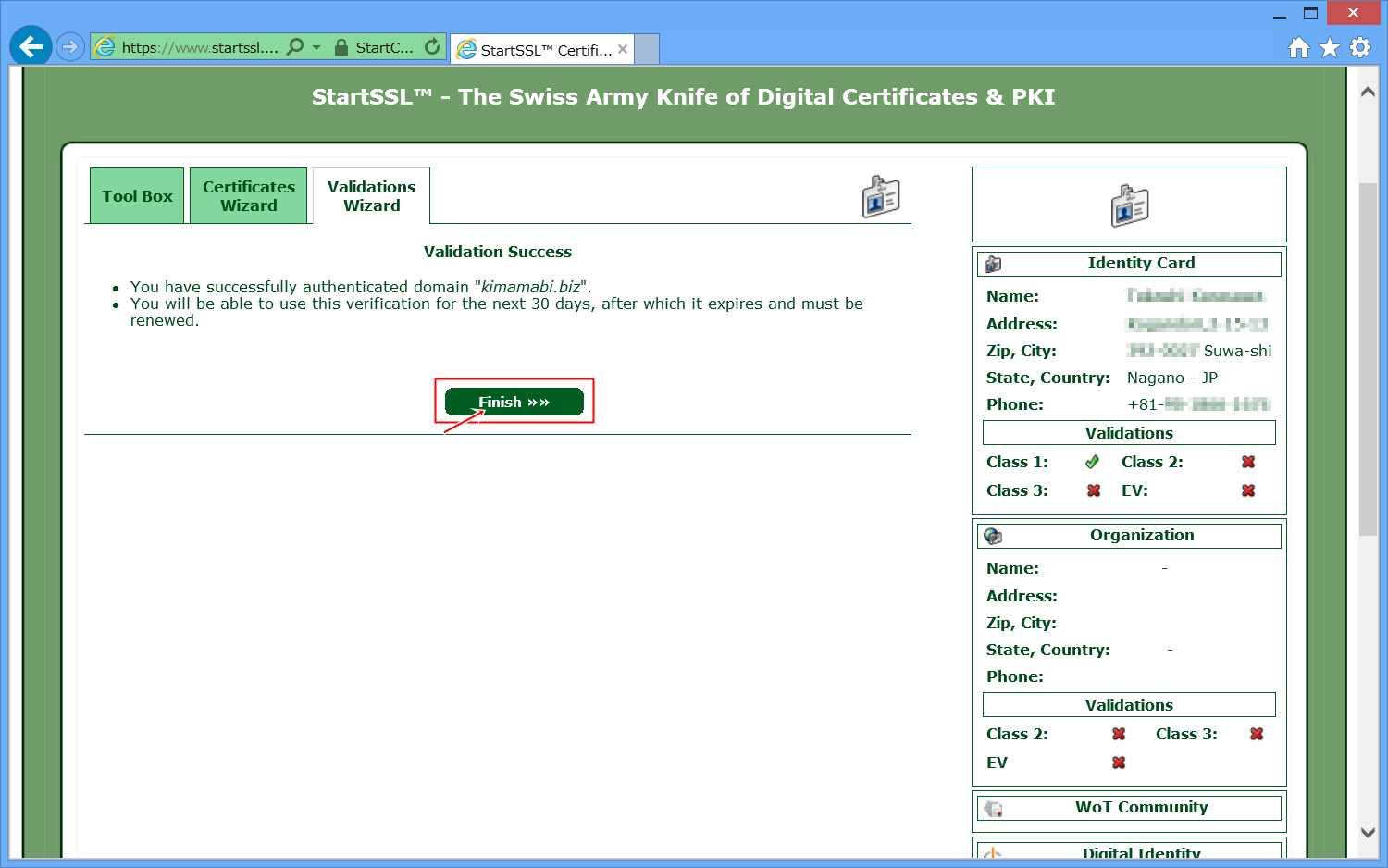

StartSSLに、自分のドメインを認証してもらいます。

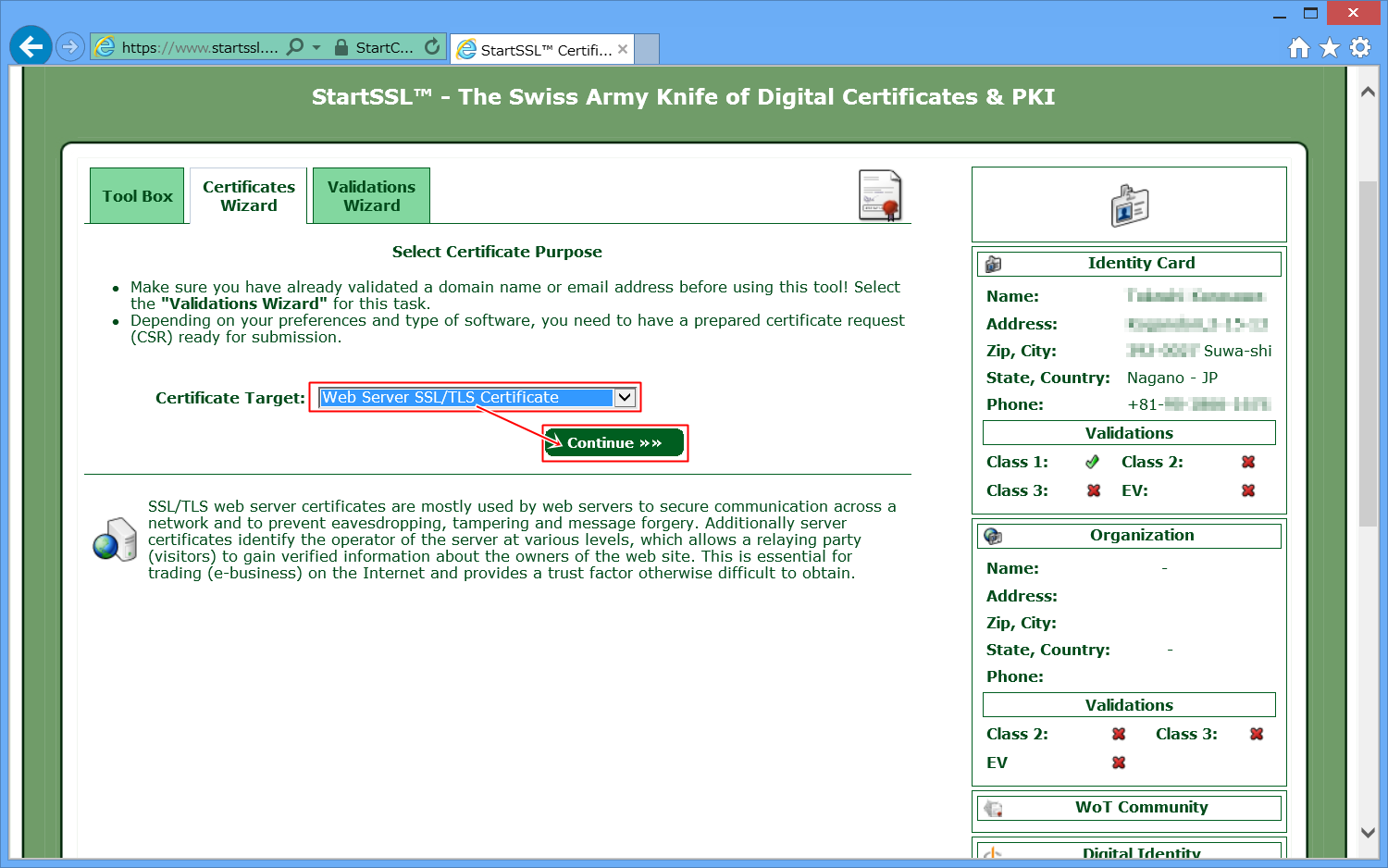

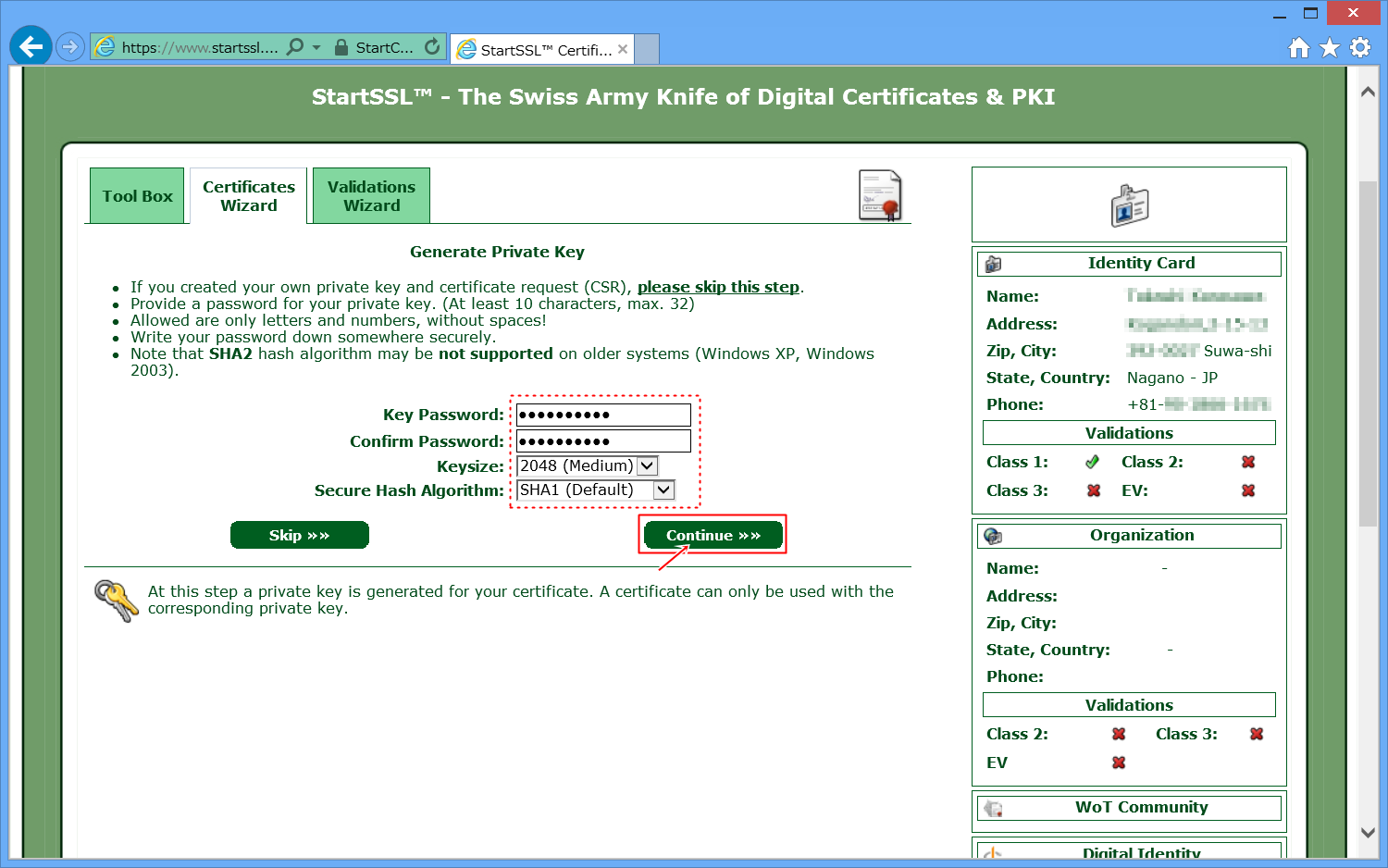

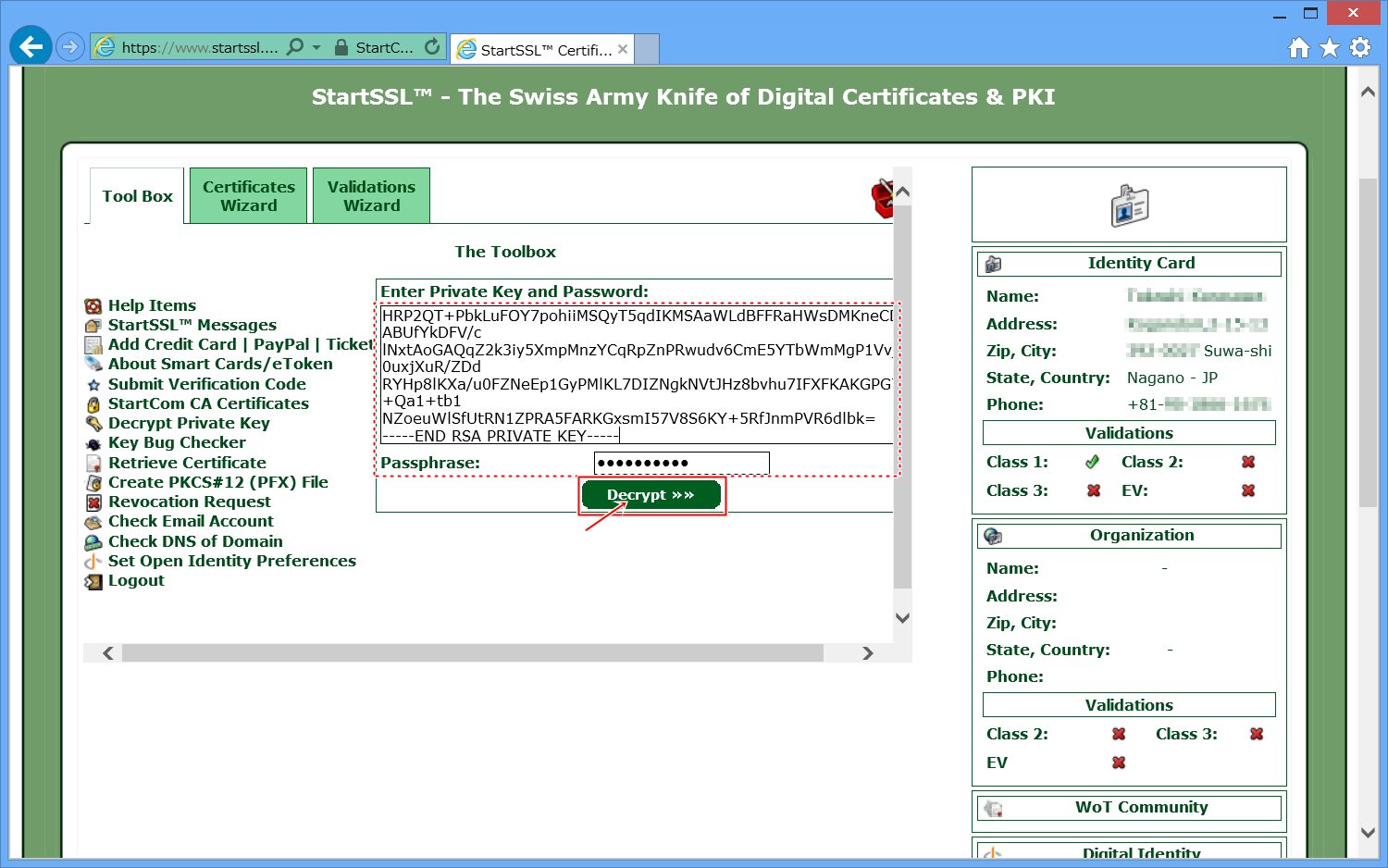

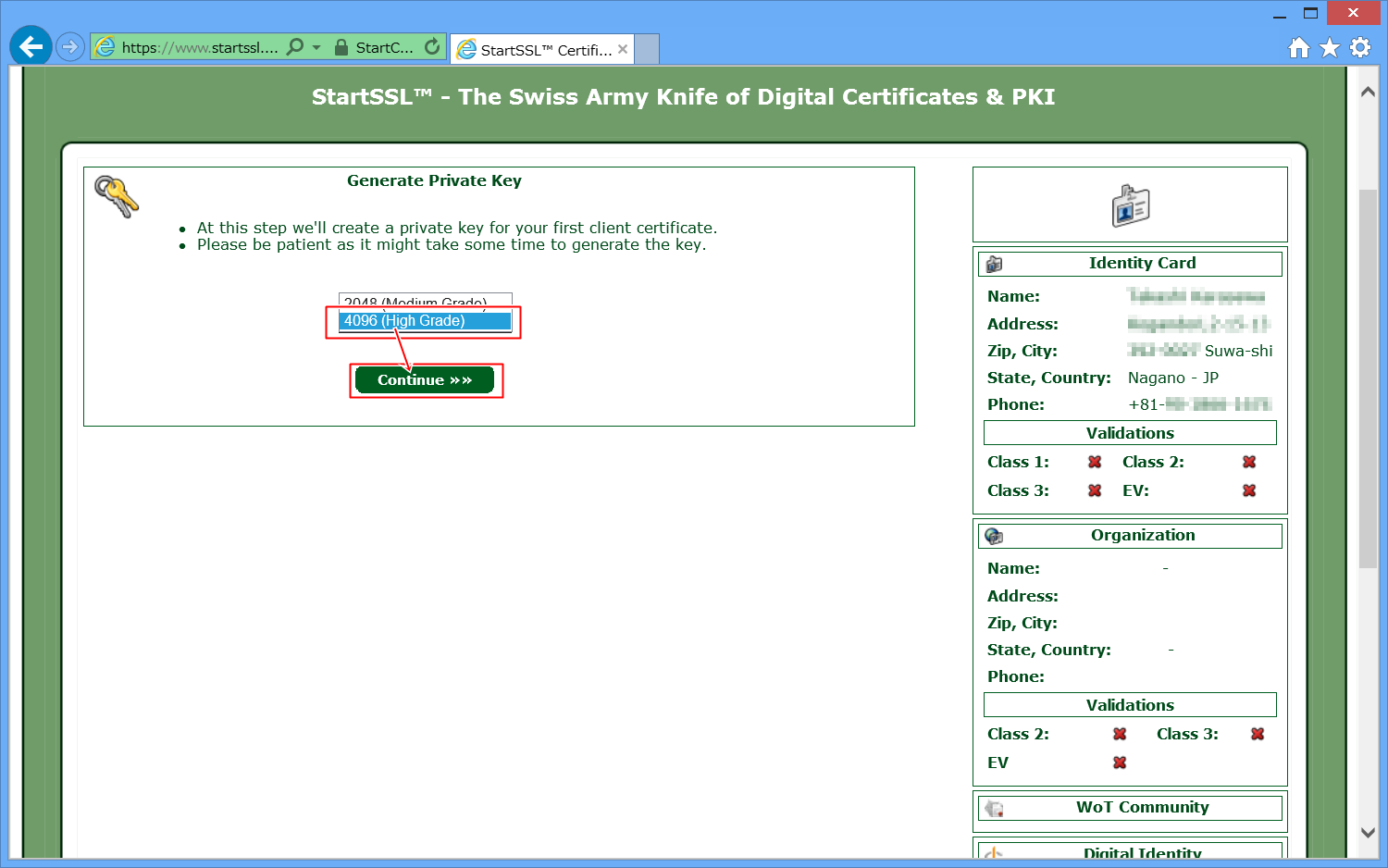

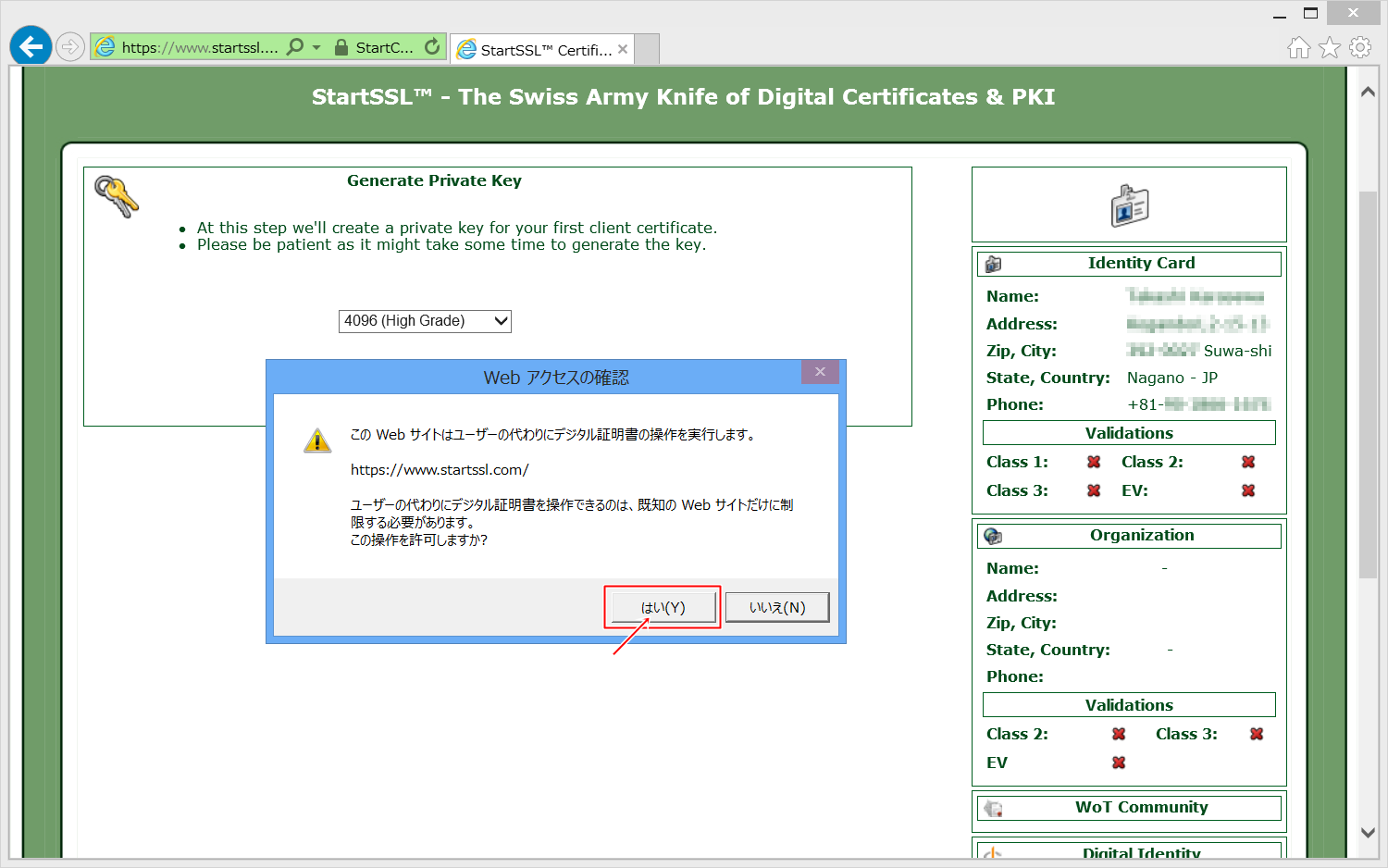

秘密鍵の生成

さて、ようやく本題に入ってきました。

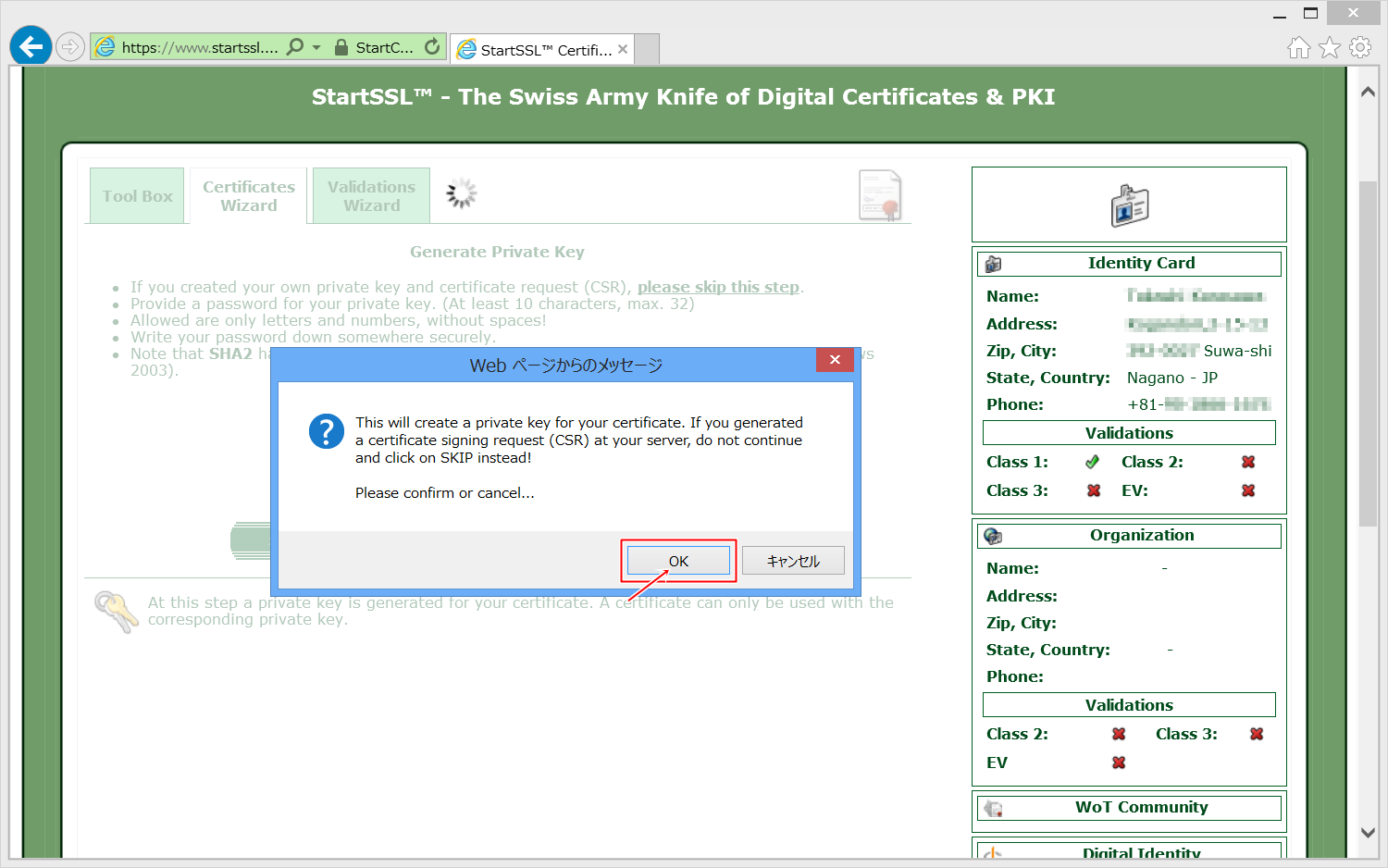

秘密鍵を生成します。同時に証明書の発行依頼も行います。

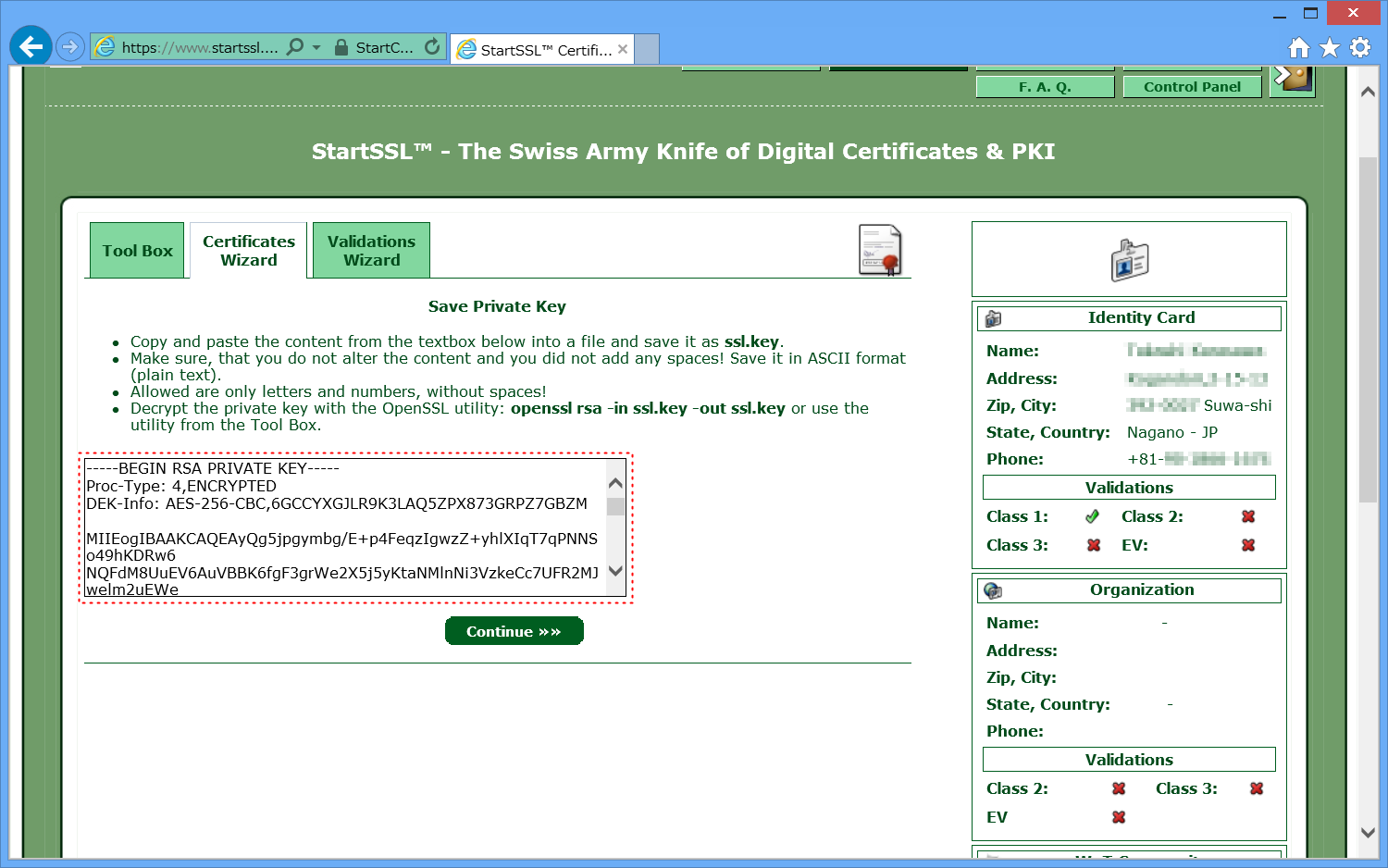

ここで、サーバ機を操作し、コピーした秘密鍵を入力します。

今回は server.key で作成します。

[root@co5 ~]# vi /etc/pki/tls/certs/server.key

-----BEGIN RSA PRIVATE KEY----- Proc-Type: 4,ENCRYPTED DEK-Info: AES-256-CBC,6GCCYXGJLR9K3LAQ5ZPX873GRPZ7GBZM MIIEogIBAAKCAQEAyQg5jpgymbg/E+p4FeqzIgwzZ+yhlXIqT7qPNNSo49hKDRw6 NQFdM8UuEV6AuVBBK6fgF3grWe2X5j5yKtaNMlnNi3VzkeCc7UFR2MJwelm2uEWe ZMwUxKl+qpqZM2LXqJmmr4tZBs8DmQb/66buhvdAkYiMvn9RYl81iIcbL550Z35L GMTWfTOtVHL2ws4zS0Q24sT/SnOt/e6KyxhBYoXpdjHN++N45pMSjGvTqjE2HEtj JcVR1pUoRovQ1/VroINAyIZLHiN0wmtNhePWii5gYjwYBLNdG10CSkkqkRxSf+zi 3AtmO0P8zgBdNZOZlKejB69ByHL25IWRR9wEjwIDAQABAoIBAFKR5EIjVTU6Lf5a IbSuz6C+bibTVJLzb1mMAOHsLupWniPAYk//HW70IDXWIPz8b6gkrbA2FWg8ZFWX dIEP2rLBm+EZ/rv+C7aPS7TCODyouJn7TlGMWUNlcrdUBHTMtlNzuLkFfS2Eva+O 5nK9/97Dk2uzMEvWM3E6Ndy70Xi+3BuaXrwhjVdsfyh0nVf053bOyCSiBbWsgCa2 R7CYQOIpJTBPoXhKEEq/Tv+VErKLpAnaauGw2GEdJgIuNgKq+TRZj3oVNETShMkw Rr9ZADMiSSZ+SXUHUk5iR80IHNAoWPg+/bOmatpor4d3Q3WBVzI4qRkKh/wjEBqi kLYK+1ECgYEA6GXDx7f h2xd2KG49zsjglyzOj3Qi NQhMktuoe8KLHUUXOnk このコードはダミーです sJpiO7RAjuY0XH/StcBkq b/9/QUDCydsxUw2lQLU e3NdfyGSi3KgFoRn3ksO5 M8p8qK4sO7eqhBaXDVBn2t6UbHNHa7CvgMfCbCj3mnuNe49u6zlU18RajjZyz8SP IMeSgtBpkN6HW/fLozEpyxibTahJg+AMdb2teCCV+BksVhMdmANODPl45L/855a5 UiAwgxFFDxKMDl07/A8vFyeGL9cQctzH6918tWsCgYAyscA7WMlUuPF1cFbbPMaB M6z7bga+4hGdYdJDkAUDS6PHuWAYq8XSe7T4dCIUnSNrhx7CCpyu7qh+3f5tA3H/ 7ofG5Djw+BUi/TkUJhPL4Dpb3Hl+tOpO9BT2TwIutjnUPC3IJ7pLwk+KjylXqO9R bTCsOy10e7k1yCNxQ82/IQKBgDFoW41gmhuQcLIKMnMyDxWbYPCGRJtFxSOT0jRr XUeAhG3lLxXoVJkKu5FAb+vW3hrZAg4QOPISydrWq2CrkrWgXHDB1rSm3XAc5urG HRP2QT+PbkLuFOY7pohiiMSQyT5qdIKMSAaWLdBFFRaHWsDMKneCDABUfYkDFV/c lNxtAoGAQqZ2k3iy5XmpMnzYCqRpZnPRwudv6CmE5YTbWmMgP1Vvj0uxjXuR/ZDd RYHp8lKXa/u0FZNeEp1GyPMlKL7DIZNgkNVtJHz8bvhu7IFXFKAKGPG7+Qa1+tb1 NZoeuWlSfUtRN1ZPRA5FARKGxsmI57V8S6KY+5RfJnmPVR6dlbk= -----END RSA PRIVATE KEY-----

貼り付け、保存が終わったらブラウザに戻り、[Continue]をクリックしましょう。

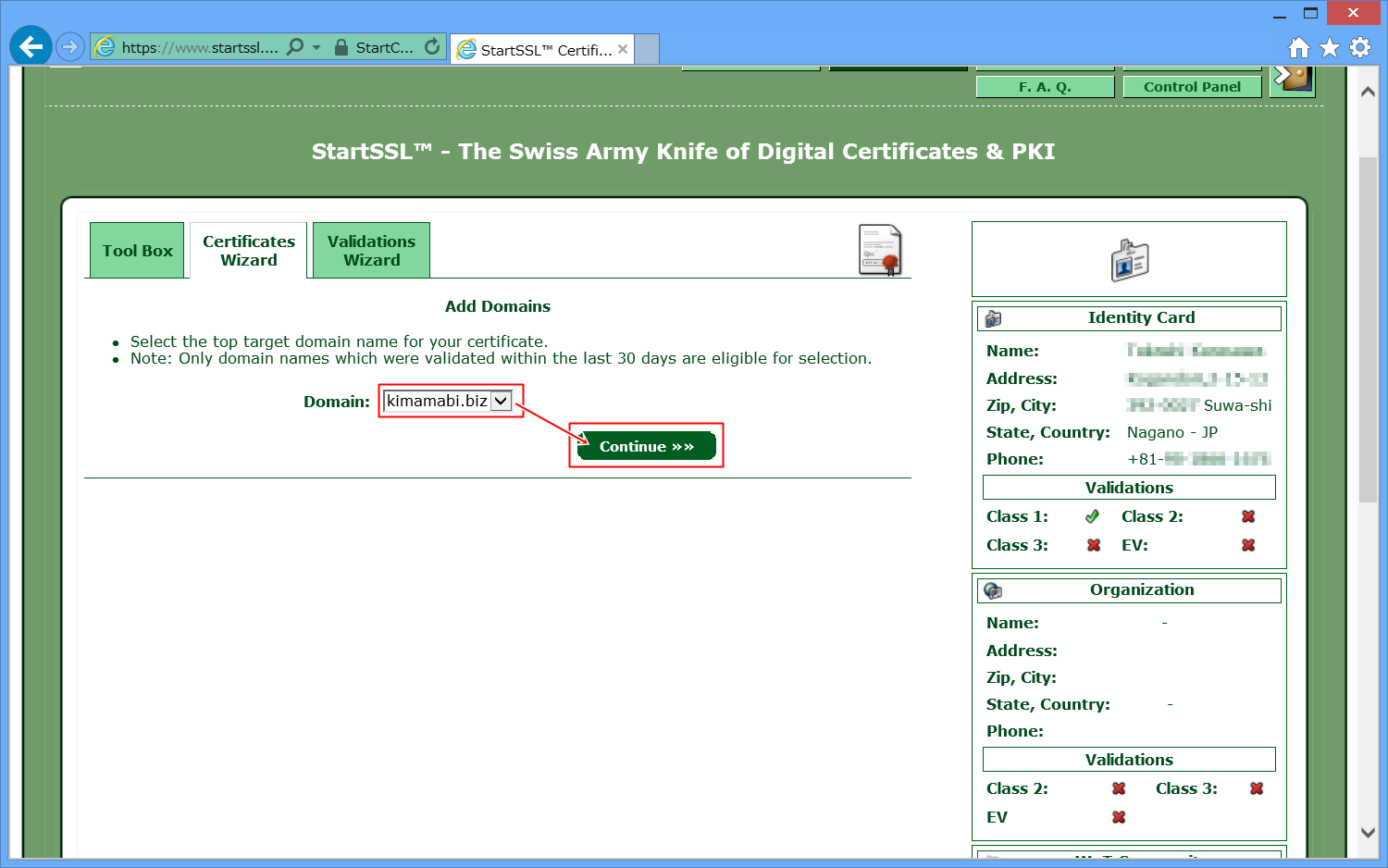

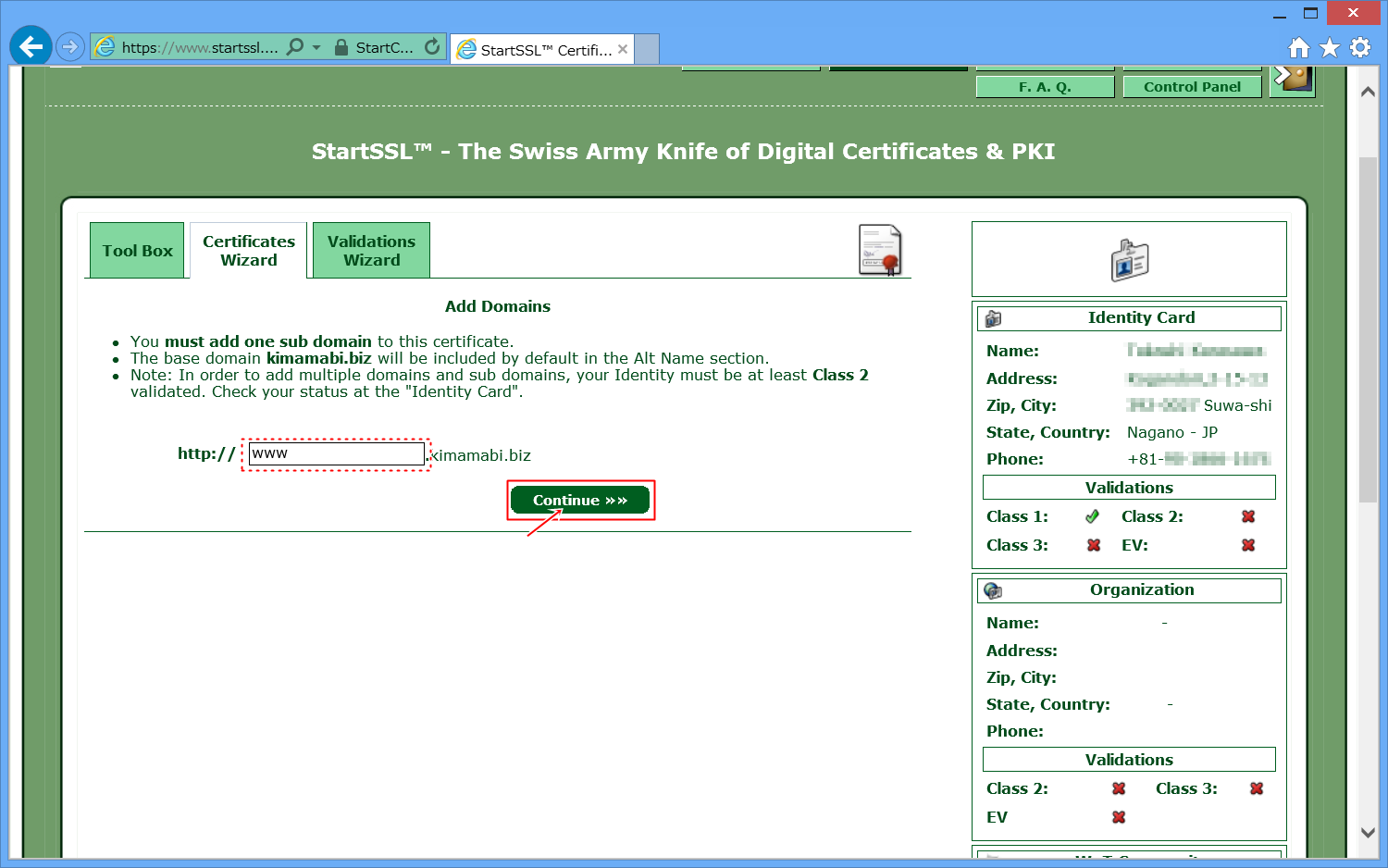

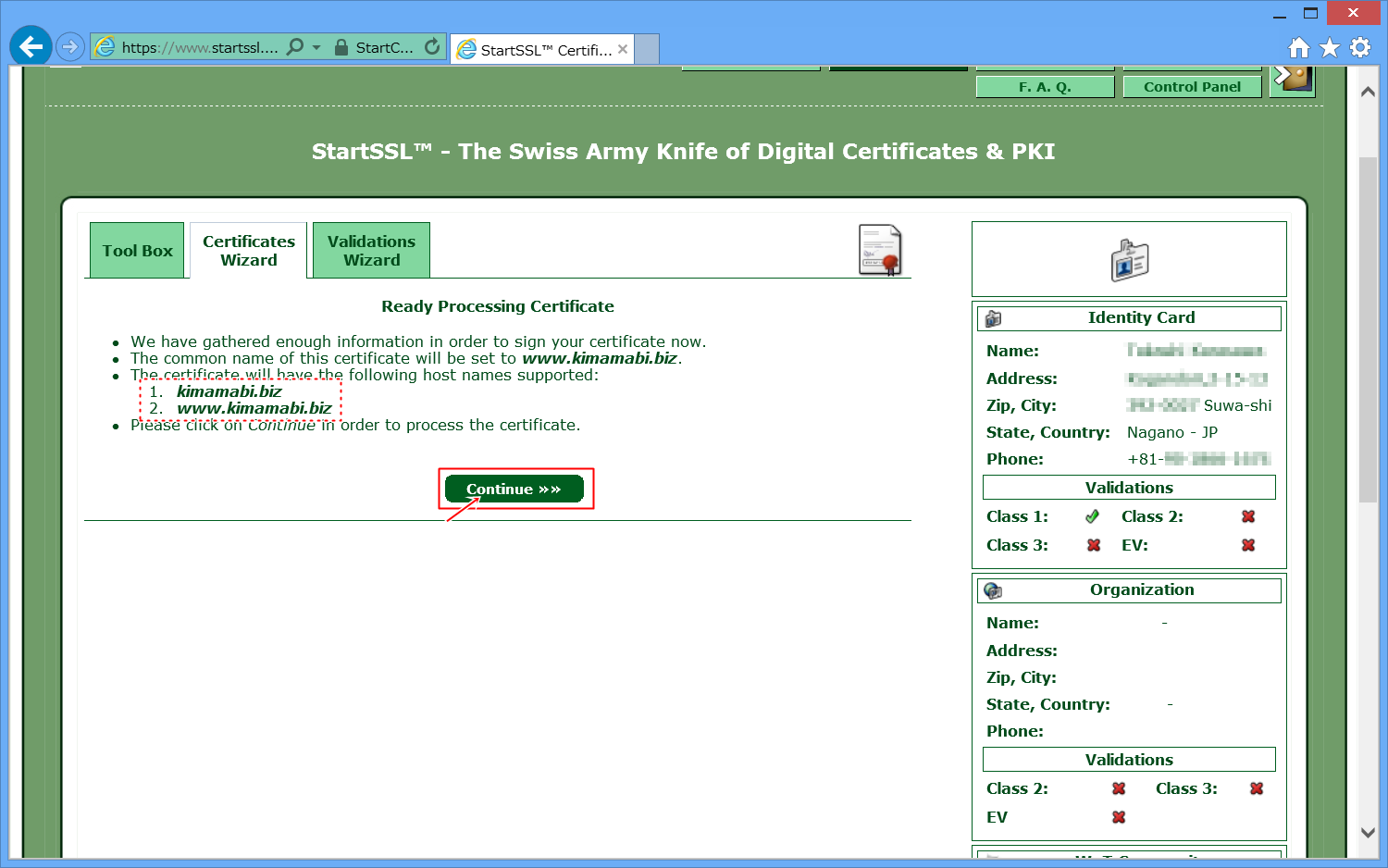

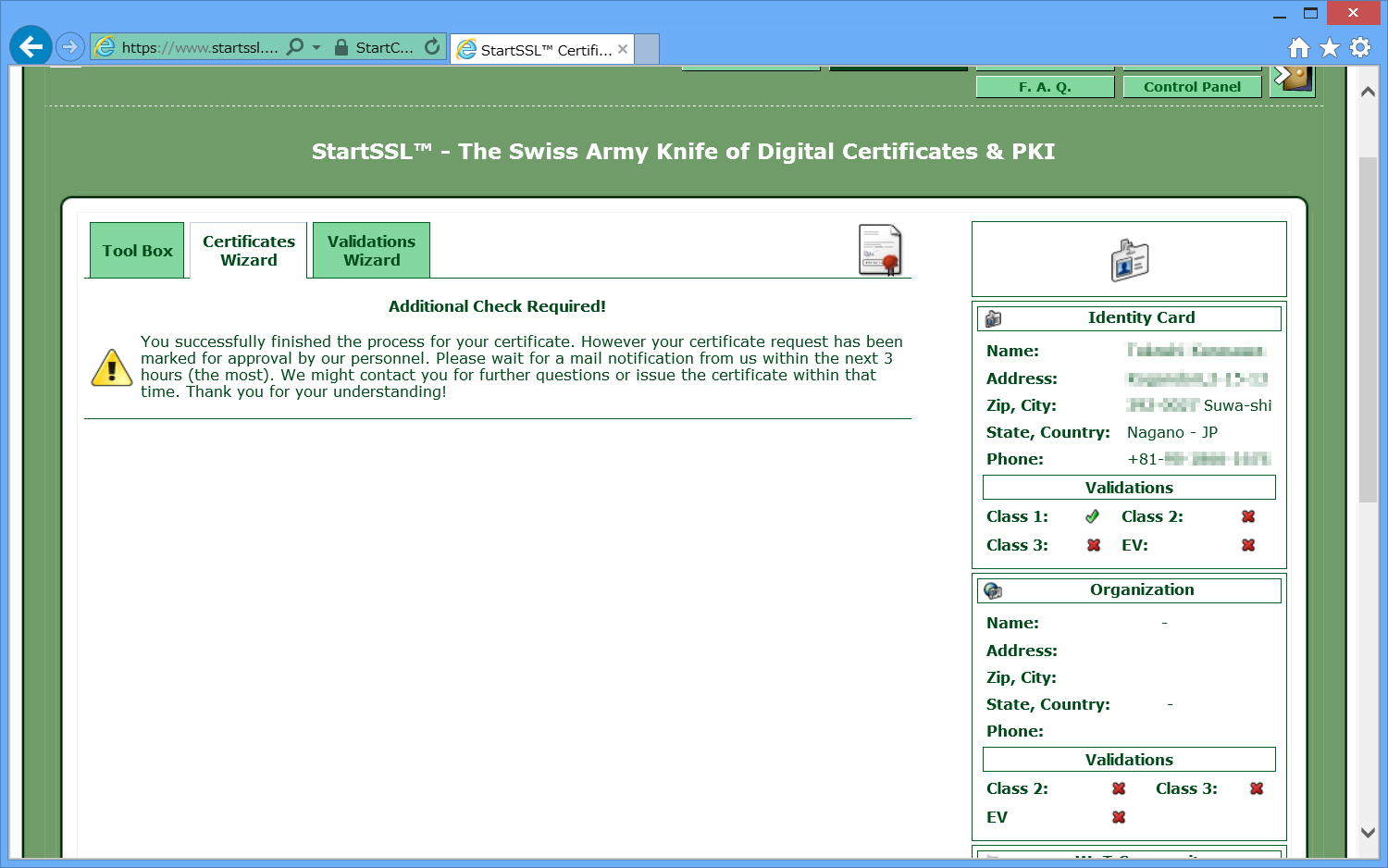

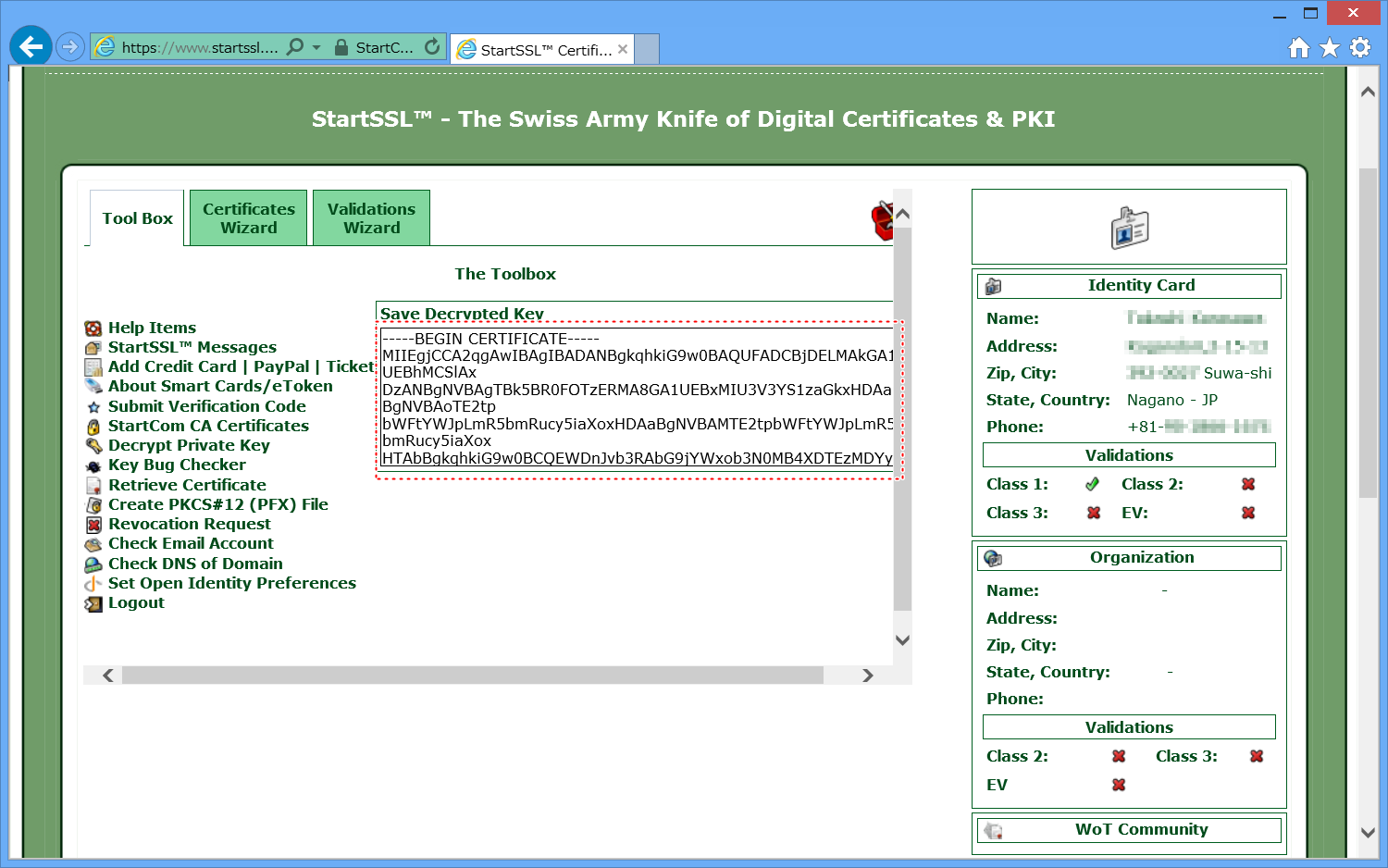

証明書の発行

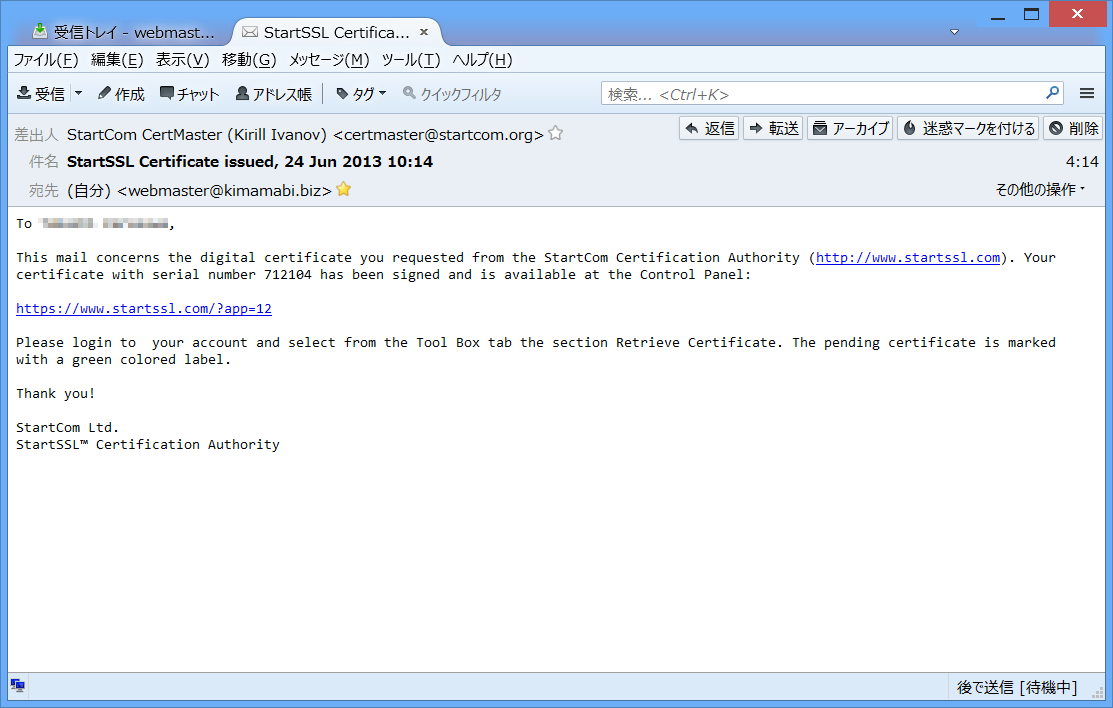

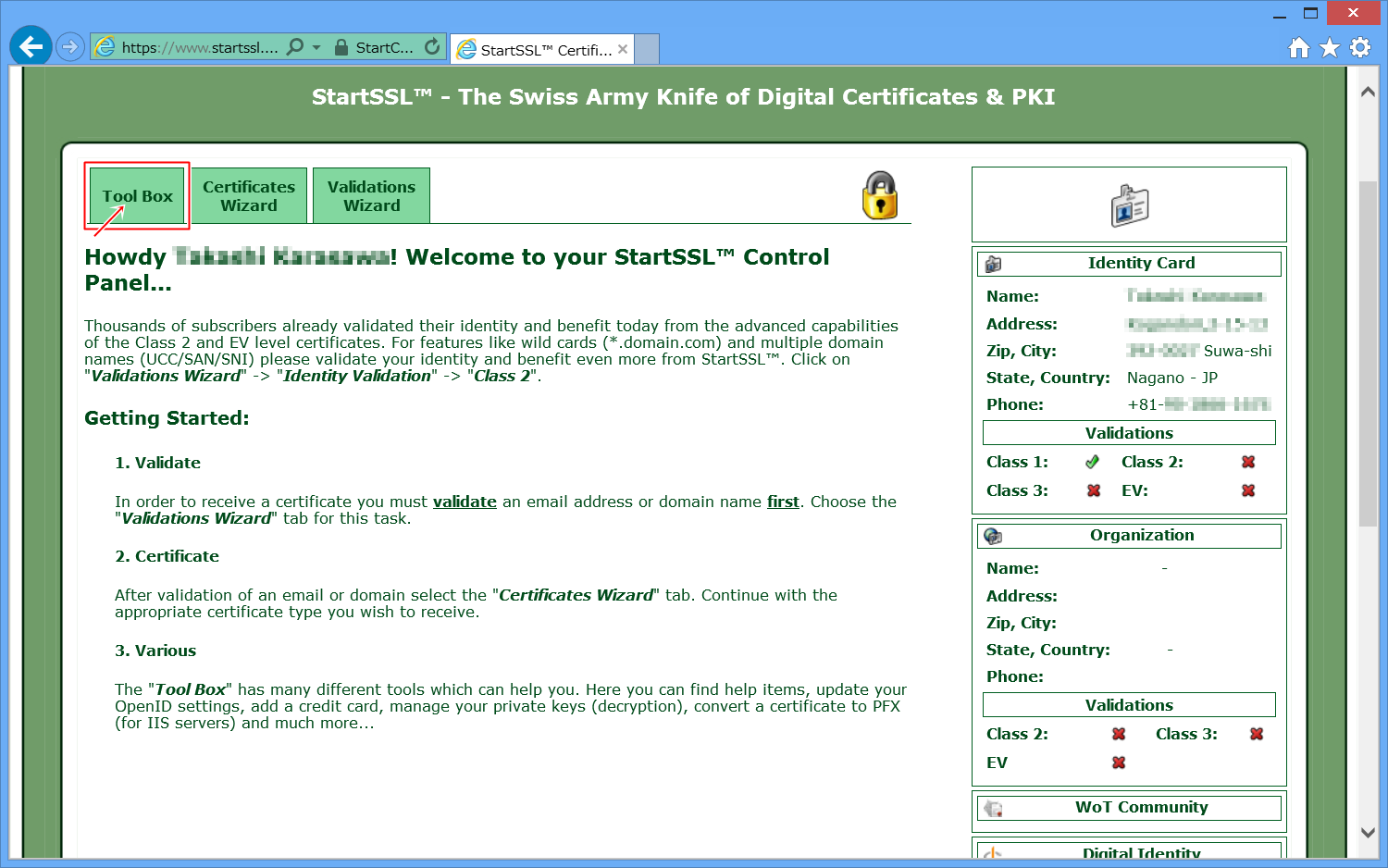

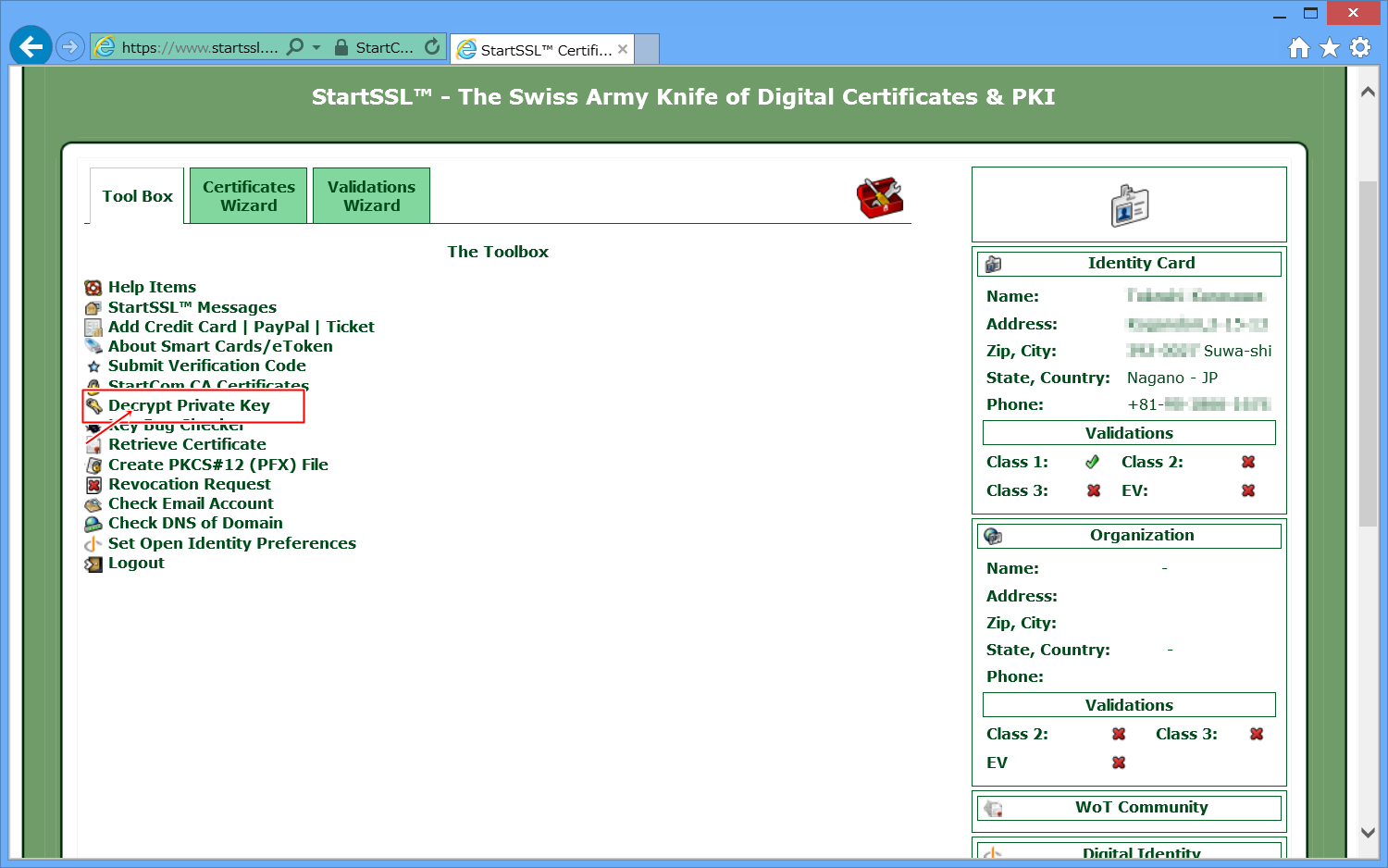

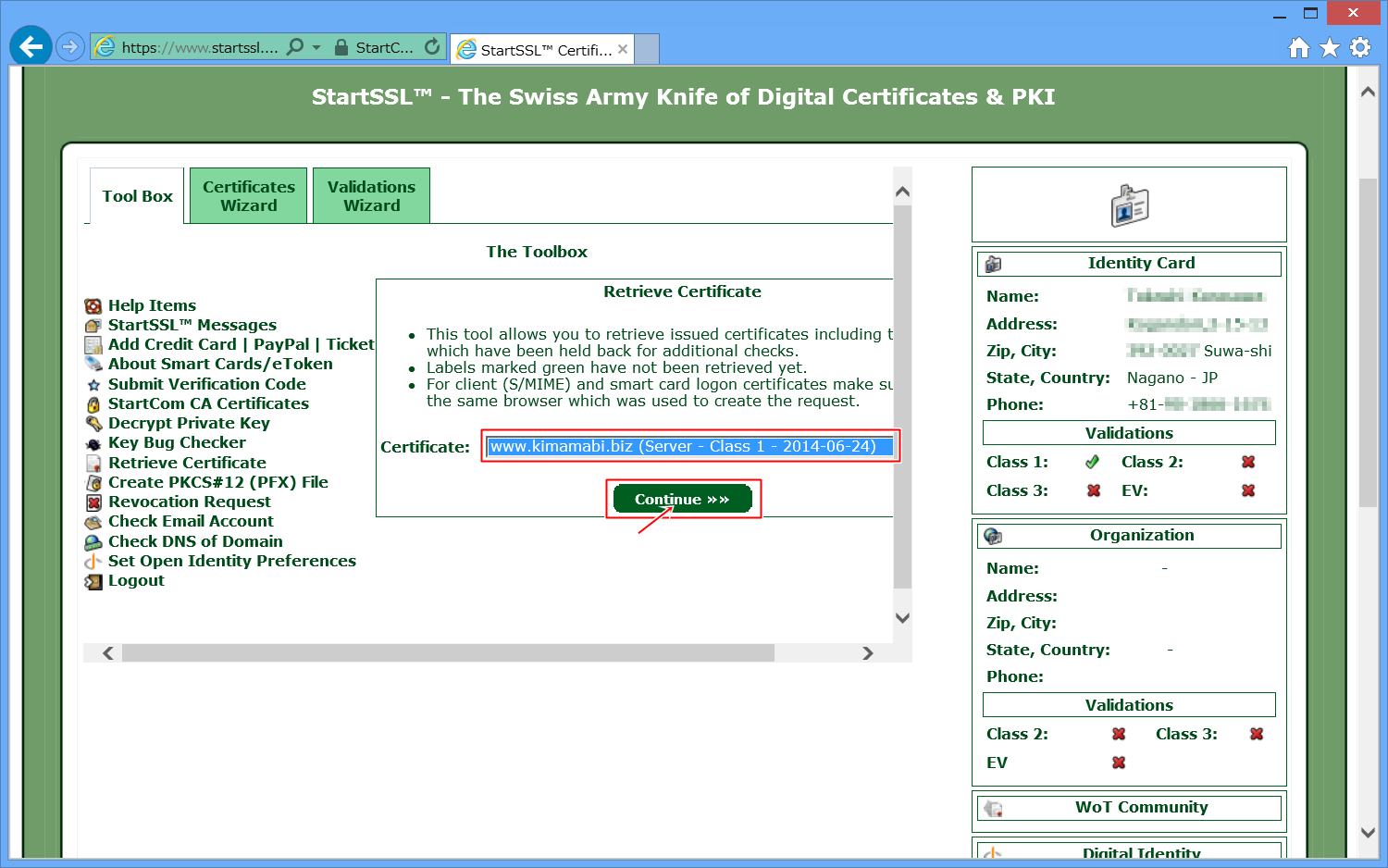

しばらく待っているとメールが届くので、メールが届いたら証明書を発行します。

ここで、またサーバ機を操作し、コピーした証明書を貼り付けます。

今回は server.crt で作成します。

[root@co5 ~]# cd /etc/pki/tls/certs/

[root@co5 ~]# vi server.crt

-----BEGIN RSA PRIVATE KEY-----

Proc-Type: 4,ENCRYPTED

DEK-Info: AES-256-CBC,6GCCYXGJLR9K3LAQ5ZPX873GRPZ7GBZM

MIIEogIBAAKCAQEAyQg5jpgymbg/E+p4FeqzIgwzZ+yhlXIqT7qPNNSo49hKDRw6

NQFdM8UuEV6AuVBBK6fgF3grWe2X5j5yKtaNMlnNi3VzkeCc7UFR2MJwelm2uEWe

ZMwUxKl+qpqZM2LXqJmmr4tZBs8DmQb/66buhvdAkYiMvn9RYl81iIcbL550Z35L

GMTWfTOtVHL2ws4zS0Q24sT/SnOt/e6KyxhBYoXpdjHN++N45pMSjGvTqjE2HEtj

JcVR1pUoRovQ1/VroINAyIZLHiN0wmtNhePWii5gYjwYBLNdG10CSkkqkRxSf+zi

3AtmO0P8zgBdNZOZlKejB69ByHL25IWRR9wEjwIDAQABAoIBAFKR5EIjVTU6Lf5a

IbSuz6C+bibTVJLzb1mMAOHsLupWniPAYk//HW70IDXWIPz8b6gkrbA2FWg8ZFWX

dIEP2rLBm+EZ/rv+C7aPS7TCODyouJn7TlGMWUNlcrdUBHTMtlNzuLkFfS2Eva+O

5nK9/97Dk2uzMEvWM3E6Ndy70Xi+3BuaXrwhjVdsfyh0nVf053bOyCSiBbWsgCa2

R7CYQOIpJTBPoXhKEEq/Tv+VErKLpAnaauGw2GEdJgIuNgKq+TRZj3oVNETShMkw

Rr9ZADMiSSZ+SXUHUk5iR80IHNAoWPg+/bOmatpor4d3Q3WBVzI4qRkKh/wjEBqi

kLYK+1ECgYEA6GXDx7f h2xd2KG49zsjglyzOj3Qi

NQhMktuoe8KLHUUXOnk このコードはダミーです sJpiO7RAjuY0XH/StcBkq

b/9/QUDCydsxUw2lQLU e3NdfyGSi3KgFoRn3ksO5

M8p8qK4sO7eqhBaXDVBn2t6UbHNHa7CvgMfCbCj3mnuNe49u6zlU18RajjZyz8SP

IMeSgtBpkN6HW/fLozEpyxibTahJg+AMdb2teCCV+BksVhMdmANODPl45L/855a5

UiAwgxFFDxKMDl07/A8vFyeGL9cQctzH6918tWsCgYAyscA7WMlUuPF1cFbbPMaB

M6z7bga+4hGdYdJDkAUDS6PHuWAYq8XSe7T4dCIUnSNrhx7CCpyu7qh+3f5tA3H/

7ofG5Djw+BUi/TkUJhPL4Dpb3Hl+tOpO9BT2TwIutjnUPC3IJ7pLwk+KjylXqO9R

bTCsOy10e7k1yCNxQ82/IQKBgDFoW41gmhuQcLIKMnMyDxWbYPCGRJtFxSOT0jRr

XUeAhG3lLxXoVJkKu5FAb+vW3hrZAg4QOPISydrWq2CrkrWgXHDB1rSm3XAc5urG

HRP2QT+PbkLuFOY7pohiiMSQyT5qdIKMSAaWLdBFFRaHWsDMKneCDABUfYkDFV/c

lNxtAoGAQqZ2k3iy5XmpMnzYCqRpZnPRwudv6CmE5YTbWmMgP1Vvj0uxjXuR/ZDd

RYHp8lKXa/u0FZNeEp1GyPMlKL7DIZNgkNVtJHz8bvhu7IFXFKAKGPG7+Qa1+tb1

NZoeuWlSfUtRN1ZPRA5FARKGxsmI57V8S6KY+5RfJnmPVR6dlbk=

-----END RSA PRIVATE KEY-----

貼り付け、保存が終わったらブラウザに戻ります。

保存した秘密鍵にはまだパスワードがかかっています。アクセスする度にパスワードの入力をするのは面倒なので、秘密鍵からパスワードを削除します。

[root@co5 ~]# openssl rsa -in server.key -out server.key

Enter pass phrase for server.key:秘密鍵作成時に入力したパスワード

writing RSA key

ついでに、パーミッションも変更します。

[root@co5 ~]# chmod 400 server.*

StartSSLのCA証明書の取得

このままではまだ自前で作った証明書、鍵と大して違いがありません。

サーバに認証局の情報、CA証明書をダウンロードします。

[root@co5 ~]# wget http://www.startssl.com/certs/ca.pem -P /etc/pki/tls/certs

100%[======================================>] 2,760 7.49K/s 時間 0.4s 2013-06-24 04:50:29 (7.49 KB/s) - `ca.pem' へ保存完了 [2760/2760]

[root@co5 ~]# wget http://www.startssl.com/certs/sub.class1.server.ca.pem -P /etc/pki/tls/certs

100%[======================================>] 2,212 --.-K/s 時間 0s 2013-06-24 04:51:00 (176 MB/s) - `sub.class1.server.ca.pem' へ保存完了 [2212/2212]

[root@co5 ~]# vi /etc/httpd/conf.d/ssl.conf

#SSLCertificateFile /etc/pki/tls/certs/localhost.crt

↓

SSLCertificateFile /etc/pki/tls/certs/server.crt

#SSLCertificateKeyFile /etc/pki/tls/private/localhost.key

↓

SSLCertificateKeyFile /etc/pki/tls/certs/server.key

#SSLCertificateChainFile /etc/pki/tls/certs/server-chain.crt

↓

SSLCertificateChainFile /etc/pki/tls/certs/sub.class1.server.ca.pem

#SSLCACertificateFile /etc/pki/tls/certs/ca-bundle.crt

↓

SSLCACertificateFile /etc/pki/tls/certs/ca.pem

設定を変更したら、Apacheを再起動します。

[root@co5 ~]# /etc/rc.d/init.d/httpd restart

httpd を停止中: [ OK ] httpd を開始中: [ OK ]

再起動が終わったら、実際にアクセスしてみたいと思います。

以上で、StartSSLを使った証明書の取得は終了です。長々と作業、お疲れ様でした。

今回取得した証明書、鍵の有効期限は1年間です。1年毎、更新作業を行う必要があります。

参考にしたサイト様

System House ACT - CentOS x86_64 サーバー構築・運用 - SSL証明書 StartSSL

今回新しく登場したコマンド

[広告]

トップページ

CentOS 5

○準備

○仮想化準備(VMware)

○仮想化準備(Hyper-V)

○仮想化準備(Proxmox)

○基本操作

○導入

○セキュリティ対策

○Dynamic DNS

○NTPサーバ

○データベース

○WEBサーバ

○FTPサーバ

○メールサーバ

○DNSサーバ

○ファイルサーバ

○その他

![Certificates Wizard]をクリック](/images/ssl/ssl_601.png)