RSA鍵を使ったSSH認証を導入しよう!

サーバをインターネット上に公開すると、不正アクセスを試みようとするアクセスの多さにビックリします。

RHEL7まではhosts.denyを用いてアクセス拒否を行うことが可能でしたが、RHEL8からは仕組みが変わり、Denyhostsが使えません。

そこで、RSA鍵認証を導入し、サーバへアクセスできる端末を限定することで、セキュリティを高めることにします。

RSA鍵認証を行うことで、パスワードによる認証が不要となるため、接続も楽になりますね!

ここでは、SSHへRSA鍵認証を導入する手順を掲載しています。

[広告]

Tera Termを使ったRSA鍵認証の導入

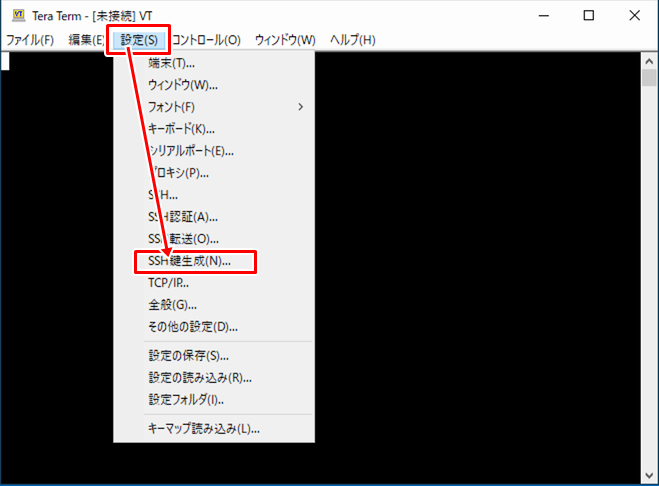

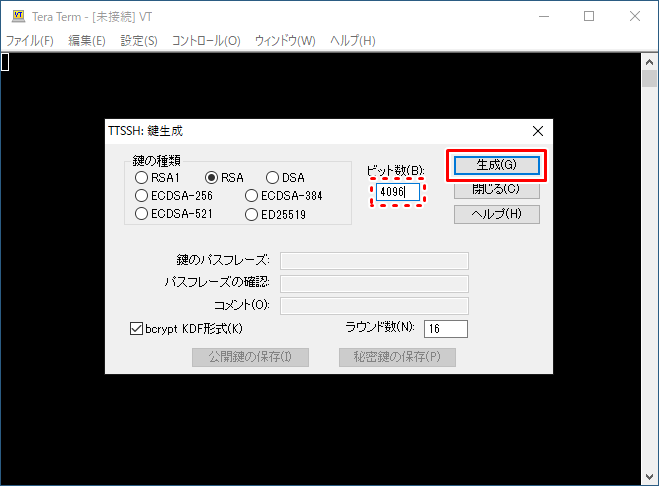

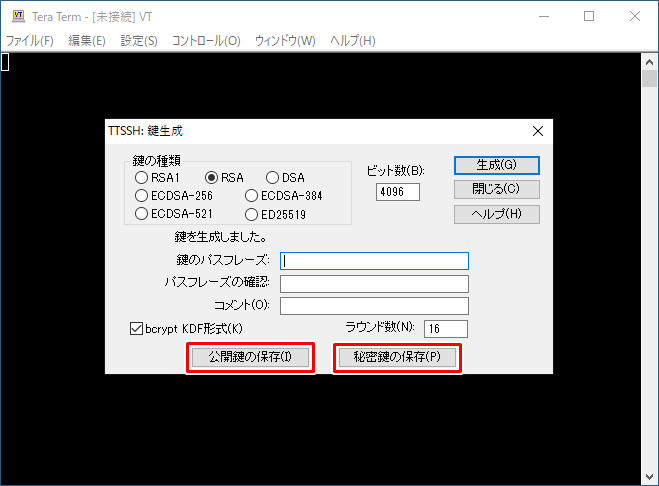

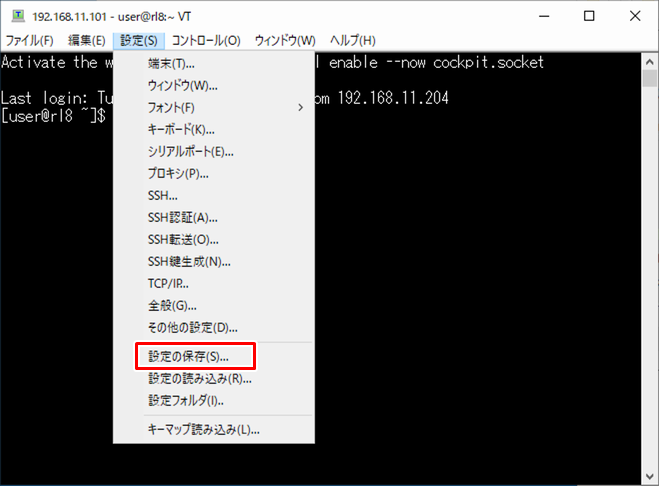

今回はTera Termを使ってRSA鍵の作成し、サーバへ転送・設定を行います。

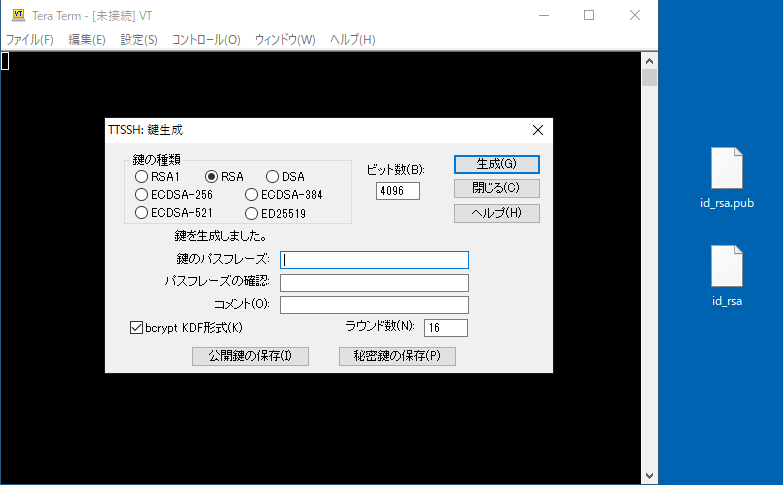

Tera Termでの鍵の作成

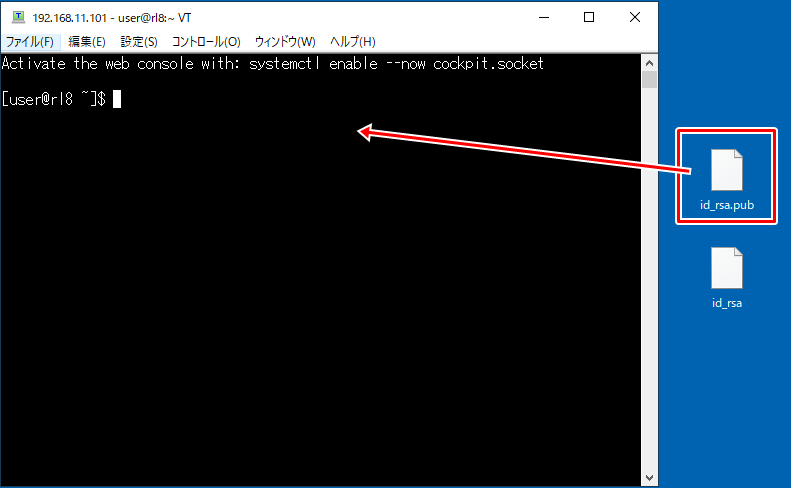

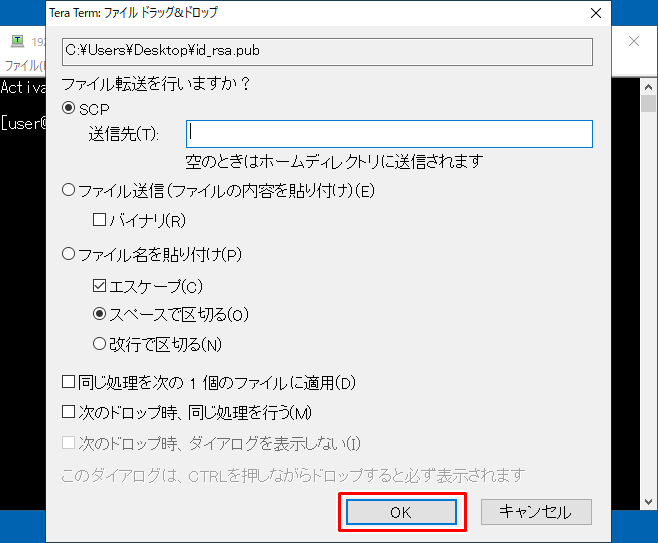

鍵の転送

各ユーザーごとに鍵の作成が必要となります。

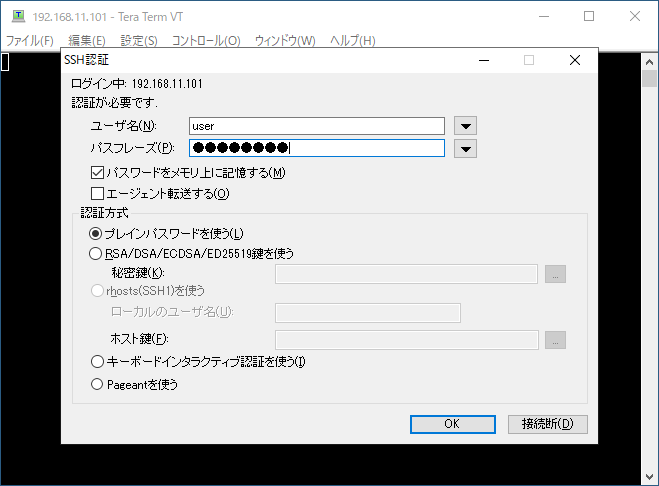

今回は一般ユーザである "user" に公開鍵認証を設定します。

公開鍵の転送が終わったら配置を行います。

公開鍵の設置場所は決まっていて、ホームディレクトリ直下に".ssh"というディレクトリを作成し、"authorized_keys"というファイル名で保存します。

[user@rl8 ~]$ mkdir .ssh

[user@rl8 ~]$ chmod 700 .ssh

[user@rl8 ~]$ mv id_rsa.pub .ssh/authorized_keys

[user@rl8 ~]$ chmod 600 .ssh/authorized_keys

[user@rl8 ~]$ exit

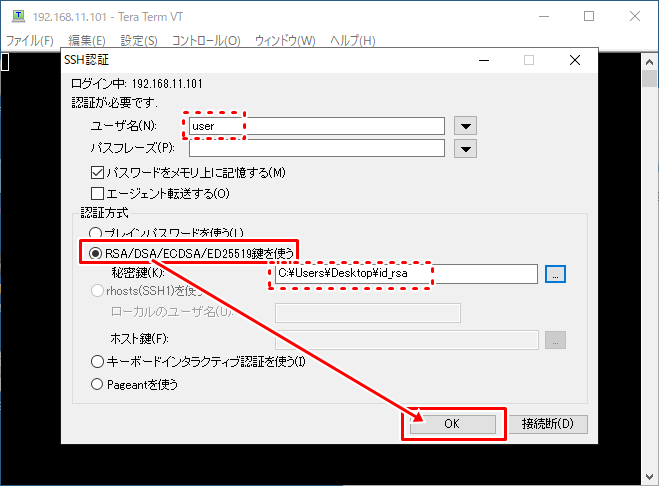

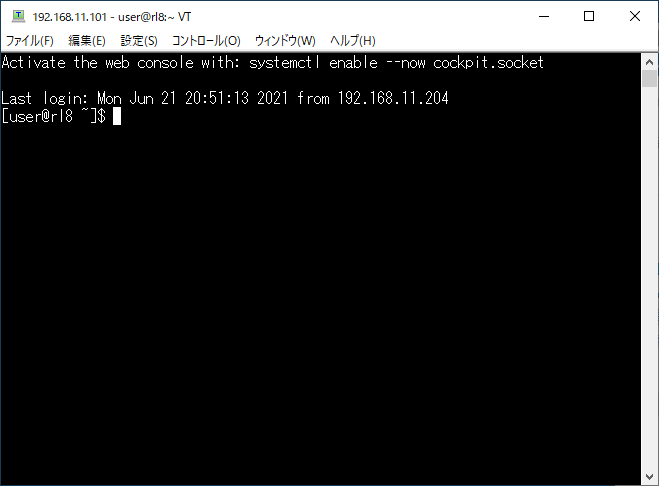

接続確認

RSA鍵を使った接続を行ってみましょう。

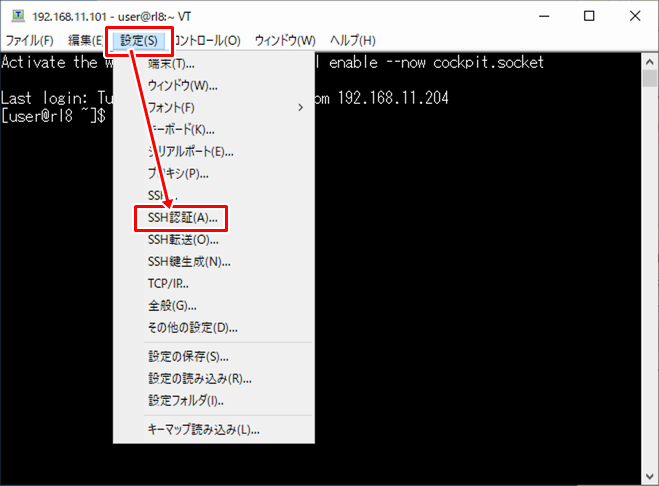

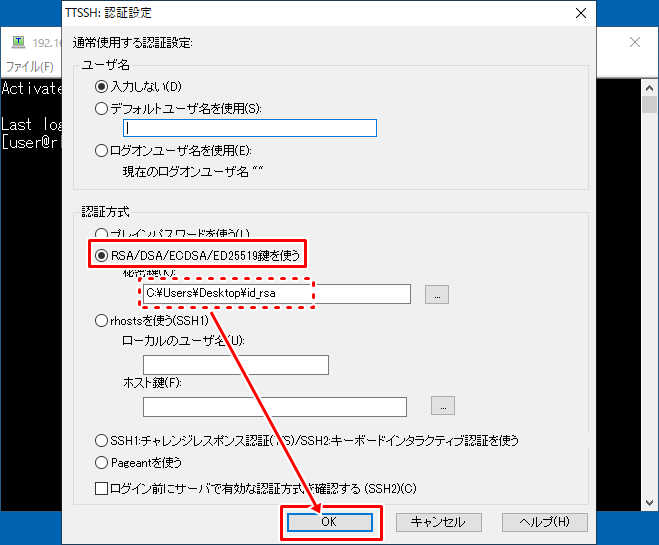

SSHの設定

RSA鍵を作成したら、サーバ側の認証設定を変更します。

なぜならば、今のままではパスワードによる認証も行ってしまうからです。

RSA鍵を使った認証のみを許可し、パスワードによる認証は無効にします。

認証方法の変更

この設定はrootユーザでへ切り替えてから行います。

[user@rl8 ~]$ su -

パスワード: [rootユーザのパスワード][root@rl8 ~]# vi /etc/ssh/sshd_config

PasswordAuthentication yes

↓

PasswordAuthentication no

sshdを再起動して、ログインできるかを確認してみましょう。

[root@rl8 ~]# systemctl restart sshd

[root@rl8 ~]# exit

[user@rl8 ~]$ exit

以下2点を確認し、問題がなければ設定完了です。

- 鍵認証によるログインができる

- パスワードによる認証ができない

尚、クライアント側に保存されている秘密鍵はどこかわかりやすい場所へ、大切に保存しておきましょう。

これが行方不明になると、サーバへSSHで接続ができなくなります。

次はLogwatchをインストールし、日々更新されるログを確認しましょう。

参考にしたサイト様

今回新しく登場したコマンド

- mv

- exit

[広告]

トップページ

Rocky Linux 8

○インストール準備

○仮想化準備(VMware)

○仮想化準備(Hyper-V)

○仮想化準備(Proxmox)

○基本操作

○導入

○セキュリティ対策

○Dynamic DNS

○NTPサーバ

○データベース

○WEBサーバ

○FTPサーバ

○メールサーバ

○DNSサーバ

○ブログシステム

○オンラインストレージ

○その他